CSRD IT Anforderungen: Wie Unternehmen IT, Daten und Tools für audit‑fähiges ESG‑Reporting fit machen

Geschätzte Lesezeit: 18 Minuten

Key Takeaways

- CSRD und ESRS erzwingen eine umfassende Neuausrichtung der IT‑Landschaft — von Integration bis Revisionssicherheit.

- Manuelle Excel‑Prozesse reichen nicht mehr; Data Lineage, Metadaten und WORM‑Archive sind zentral für Audit‑Readiness.

- Lieferkette‑Daten (Scope‑3) sind der kritischste Bereich — Standardformate, API‑Onboarding und Verifizierungsprozesse sind notwendig.

- Toolauswahl erfordert PoC mit echten Daten und Einbindung des Wirtschaftsprüfers — Marketing‑Claims prüfen.

- Ein pragmatischer Umsetzungsfahrplan (Discovery → Data Catalog → Integration → Audit‑Readiness) reduziert Risiko und Kosten.

Inhaltsübersicht

- CSRD IT Anforderungen: Ein Überblick

- Kontext und Relevanz

- Investigative Leitfragen

- Detaillierte Analyse: CSRD IT Anforderungen

- ESRS Datenpunkte: Mapping auf IT‑Systeme

- Lieferkette Datenqualität: Ursachen & Gegenmaßnahmen

- Audit‑fähiges ESG‑Reporting

- Toolauswahl ESG: Einkaufsleitfaden

- Implementierungsfahrplan & Prioritäten

- KPIs, Kontrollen und Monitoring

- Praxisbeispiele & Mini‑Case Studies

- Checkliste / Quick‑Audit

- Handlungsempfehlungen & CTA

- FAQ

CSRD IT Anforderungen: Kontext und Relevanz

Die Corporate Sustainability Reporting Directive (CSRD) ersetzt die bisherige NFRD und erweitert die Berichtspflichten erheblich. Kernprinzip ist die doppelte Wesentlichkeit: Unternehmen müssen sowohl ihre Auswirkungen auf Umwelt und Gesellschaft als auch finanzielle Risiken durch Nachhaltigkeitsaspekte offenlegen.

Die European Sustainability Reporting Standards (ESRS) liefern das technische Regelwerk mit konkreten Datenpunkten zu Umwelt, Sozialem und Governance — z. B. CO₂‑Emissionen, Wasserverbrauch, Arbeitsbedingungen oder Compliance‑Kontrollen.

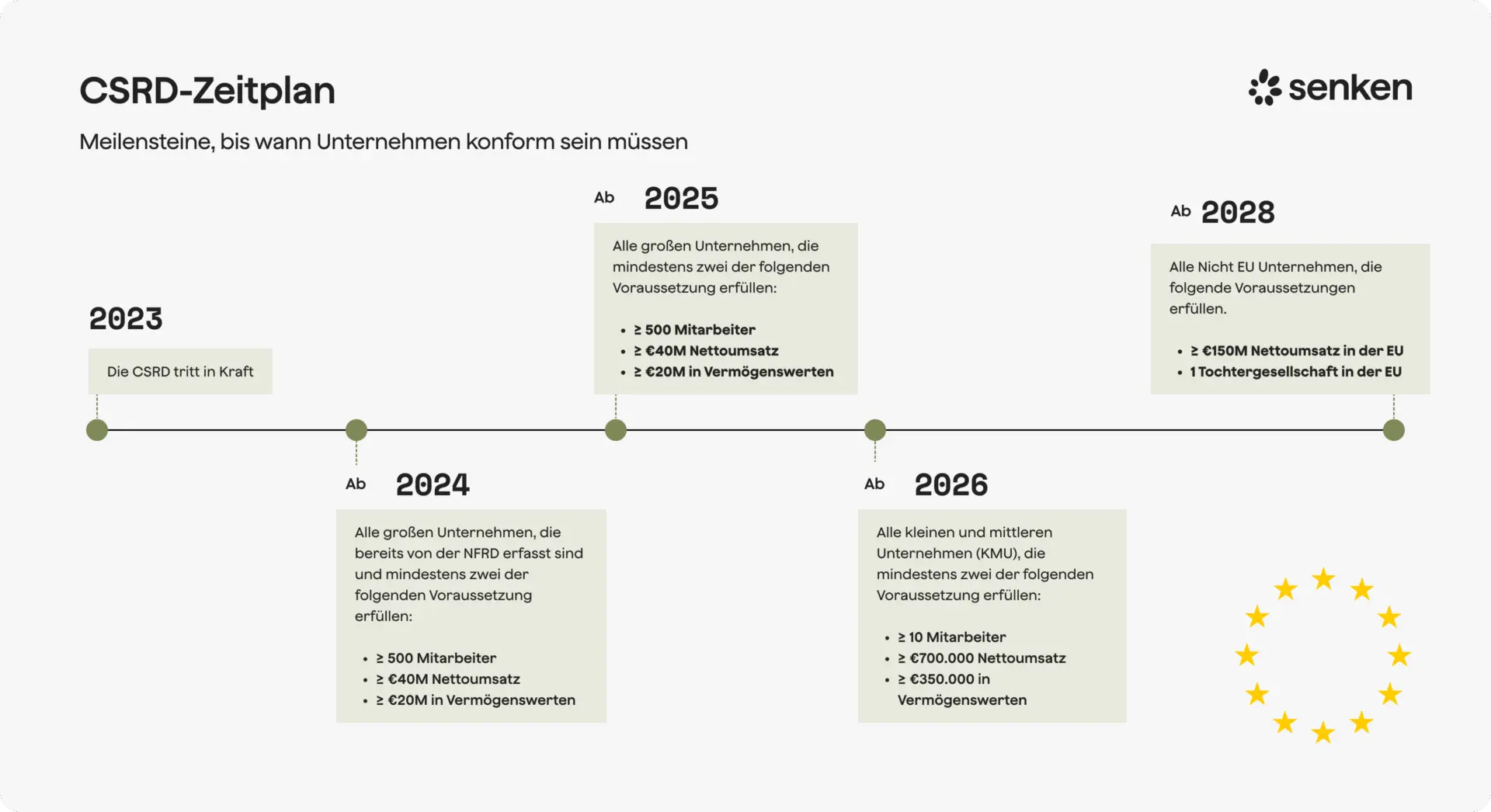

Regulatorische Deadlines im Überblick

Die zeitliche Staffelung schafft unterschiedliche Dringlichkeitsstufen:

- Wave 1: reduzierte Anforderungen für erste Gruppen, Berichte ab 2025/2026 — Details: Wave 1 Hintergrund.

- Große Unternehmen (z. B. >1.000 MA oder >450 Mio. EUR Umsatz) müssen ab Geschäftsjahr 2026 berichten — erste Berichte 2027. Mehr dazu: Fristen für große Unternehmen.

- Börsennotierte KMU folgen ab 2026 mit vereinfachten Standards; siehe Info: KMU‑Hinweise.

- Drittland‑Unternehmen mit >150 Mio. EUR EU‑Umsatz sind ab 2028 verpflichtet; erste Berichte 2029 — Hintergrund: Zeitplan CSRD.

IT‑Relevanz konkret

Die Granularität der ESRS‑Datenpunkte macht manuelle Excel‑Prozesse praktisch unmöglich für prüfungssichere Berichterstattung. Hunderte Kennzahlen müssen nachvollziehbar dokumentiert, versioniert und auditierbar archiviert werden — andernfalls scheitern Audits. Siehe Diskussion zur Tauglichkeit manueller Prozesse: Excel‑Untauglichkeit.

ESRS‑Daten stammen aus unterschiedlichen Quellen: HR‑Systeme (Social KPIs), Procurement/ Supplier‑Portale (Scope‑3), Produktions‑/Energiemanagement (Scope‑1/2) und Risk‑Tools (Klimarisiken). IT muss diese Daten integrieren, harmonisieren und mit lückenlosen Audit‑Trails versehen — ein praktischer Überblick: CSRD & IT‑Relevanz sowie ergänzende Leitfäden: ESG‑IT Kennzahlen.

Investigative Leitfragen

Entscheider sollten sich vor Projektstart kritisch prüfen:

- Welche konkreten IT‑Forderungen stellt die CSRD an Architektur, Schnittstellen und Governance?

- Welche ESRS‑Datenpunkte sind technologisch am schwierigsten zu erfassen und zu verifizieren?

- Wo in der Lieferkette entstehen die größten Probleme mit Datenqualität?

- Welche Voraussetzungen müssen erfüllt sein, damit ESG‑Berichte audit‑fähig sind (Belege, Lineage, Signaturen)?

- Welche Kriterien sind bei der Toolauswahl entscheidend — und welche Claims sind reines Marketing?

Detaillierte Analyse: CSRD IT Anforderungen

Technische Anforderungen lassen sich in folgende Bereiche unterteilen: Architektur & Schnittstellen, Nachvollziehbarkeit (Lineage), Zugriff & Governance sowie Revisionssicherheit. Jedes Feld birgt eigene Umsetzungsfallen.

Datenarchitektur & Schnittstellen

Eine pragmatische Schichtung reicht von Source Systems → Ingestion Layer → Staging/ETL → Data Warehouse/Data Lake → Semantic Layer → Reporting. Der Ingest‑Layer muss diverse Formate unterstützen: REST‑APIs, SFTP, CSV‑Uploads und Web‑Formulare. Schema‑Validation beim Eingang ist Pflicht. Falls Lieferanten PDFs senden, sind OCR/IDP‑Pipelines nötig — siehe Implementierungsansatz: OCR/IDP für Belege.

Ein Mapping‑Layer ordnet alle eingehenden Daten einem zentralen semantischen ESRS‑Modell zu. Dieses Modell gehört in einen Data Catalog oder ein Metadaten‑Repository, sodass Herkunft und Transformationen transparent sind. Hinweise zu iPaaS‑Evaluierung: iPaaS Vergleich.

ERP‑Integration (SAP, Oracle) ist oft kritisch — Produktionsdaten (Scope‑1), Materialbewegungen und Abfallmengen stammen hierher. HR‑Systeme (Workday, SuccessFactors) liefern Social KPIs; Procurement/PLM liefern Scope‑3‑Daten. Technische Checkpoints, die Sie abarbeiten sollten:

- APIs für alle kritischen Source‑Systeme

- Automatische Schema‑Validation beim Ingest

- Kapazitätsplanung (z. B. 100.000+ Lieferanten‑Datensätze/Monat)

- Batch vs. Streaming Architekturentscheidungen

- SLA‑Definitionen für Lieferanten‑Daten (Vollständigkeit, Verzögerungsgrenzen)

Data Lineage, Metadatenmanagement, Zugriffskontrollen

Data Lineage dokumentiert die Kette von Quellsystem bis Report inklusive Timestamp, ausführendem Prozess und Version. Ohne Lineage ist kein audit‑fähiges Reporting möglich. Automatisch erzeugte Lineage‑Maps sollten für jeden ESRS‑Datenpunkt existieren.

Metadaten (Schema, Provenance, Last Updated, Ownership) müssen persistent und versioniert gehalten werden. RBAC ist Minimum; für sensible HR‑Daten empfiehlt sich ABAC (Attribute‑Based Access Control). Jede Query oder Export‑Aktion muss geloggt sein. Weitere Best Practices zum IAM: Identity & Access Management.

Retention & Versioning: Änderungen benötigen Version‑IDs, Diff‑Logs und die Möglichkeit zur Wiedereinspielung. Technologie‑Beispiele (nicht als Empfehlung): Data Catalogs (Collibra, Alation), Lineage Engines (OpenLineage), ETL/ELT (Fivetran, dbt).

Nachvollziehbarkeit & Versionskontrolle

Jede konsolidierte Zahl muss Verweise auf Quellsystem, Extraktionszeitpunkt, Transformationsroutine und verantwortliche Person enthalten. Audit‑Logs mit SHA256‑Hashes erhöhen Integrität; digitale Signaturen für finale Disclosures schaffen rechtliche Klarheit. WORM‑Archive (Write Once, Read Many) sind für revisionssichere Speicherung empfehlenswert — siehe Ansatz zur GOBD‑konformen Archivierung: GOBD & WORM.

Implementieren Sie ein zentrales Audit‑Log‑System, das Extraktion, Transformation, Validierung, Approval und Export mit Timestamp, User‑ID, Änderungsdetails und Hash speichert.

ESRS Datenpunkte: Mapping auf IT‑Systeme

Die ESRS‑Datenpunkte leben verteilt in ERP, HR, Procurement, Risk‑Tools und externen Supplier‑Portalen. Typische Herausforderungen sind Heterogenität der Formate, fehlende Standardfelder in HR und fehlende APIs bei Lieferanten.

Beispielhafte Zuweisung (verkürzt):

- Scope 1‑3 Emissionen: ERP / Umwelt‑Software / Supplier Portale — Herausforderung: Harmonisierung heterogener Quellen; Quellen: Pacemaker, Abat.

- Social KPIs: HR‑Systeme — Herausforderung: fehlende Standardfelder, Datenschutz.

- Klimarisiken & Anpassung: Risk‑Management‑Tools — Herausforderung: Szenario‑Modelle, Reproduzierbarkeit.

Priorisierung der ESRS Datenpunkte

Pragmatische Reihenfolge:

- 1. Scope‑1/2 automatisieren: schnelle Transparenz aus ERP/Energiemanagement.

- 2. Scope‑3 (Lieferkette): technisch aufwändig, aber material — investitionsintensive API‑Onboarding und Supplier‑Onboarding nötig. Hinweise zu iPaaS: iPaaS‑Tipps.

- 3. Social/Governance: parallel HR‑Integrationen und zentrale Policy‑Repos.

Lieferkette Datenqualität: Ursachen, Folgen, Gegenmaßnahmen

Ursachen schlechter Lieferkettendaten

- Heterogene Lieferanten‑IT: verschiedene Formate, keine APIs — viele Supplier arbeiten mit Excel oder manuellen Prozessen. Quelle: Abat Analyse.

- Fehlende Incentives: ohne vertragliche SLAs fehlt Lieferanten der Anreiz, strukturierte Daten zu liefern.

- Manuelle Berichte ohne Nachweis: PDFs/Excel ohne maschinell prüfbare Belege führen zu Vertrauensproblemen. Untersuchung: Creditreform.

Folgen mangelhafter Datenqualität

Fehlerhafte Lieferantendaten führen zu verzerrten Scope‑3 Zahlen, möglicher Audit‑Ablehnung und hohen Folgekosten. Studien zeigen: über 50 % der Unternehmen erwarten hohe Kosten durch manuelle Datenerhebung — Quelle: Creditreform Analyse.

Gegenmaßnahmen für bessere Lieferkette Datenqualität

- Supplier Onboarding mit Standardformaten: JSON‑Schema oder standardisiertes CSV‑Template plus sofortige Validierung beim Upload.

- API‑First Ansatz: REST/GraphQL Endpoints, Webhooks; alternativ Agent‑Modelle mit SFTP + Parser. Orchestrierung über Workflow‑Tools: Workflow‑Orchestrierung.

- Datenverifizierung & Trust: Plausibilitätsregeln, statistische Anomalieerkennung und stichprobenartige Audits.

- Incentivierung: SLAs, Audit‑Klauseln und Vertragsstrafen oder Nachweise als Vertragsbestandteil.

Metriken zur Messung der Lieferkette Datenqualität

- Vollständigkeit: Ziel >95 % Pflichtfelder ausgefüllt.

- Genauigkeit: Ziel Stichprobenabweichung <5 %.

- Aktualität: Monatsaktualisierung für kritische KPIs.

- Support‑SLA: Lieferantenreaktionszeit <72 Stunden.

Audit‑fähiges ESG‑Reporting: technische & organisatorische Voraussetzungen

Pflichten & Verifizierungsanforderungen

Die CSRD verlangt verpflichtende Drittverifizierung: zunächst Limited Assurance, später Reasonable Assurance. Auditoren prüfen ähnlich wie bei Finanzaudits: Belege, Berechnungsmethoden, Stichproben und Datenherkunft. Details: Ecovadis CSRD.

Technische Voraussetzungen

- Belegbarkeit: Evidence‑Stores für PDFs, signierte CSVs, Supplier‑Attestations; Hashes (SHA256) für Integrität.

- Nachvollziehbarkeit: Vollständige Data Lineage inkl. Skriptversionen und Timestamps.

- Revisionssicherheit: Immutable Log‑Archive (WORM) und regelmäßige Integritätschecks.

- Signaturen: Digitale Signaturen für finale Disclosure‑Artefakte.

- Zugang & Rollen: Strikte Trennung von Rollen; Vier‑Augen‑Prinzip bei Freigaben.

Organisatorische Voraussetzungen

Definierte, dokumentierte Prozesse (Extraktion → Transformation → Validierung → Sign‑off → Publikation), interne und externe Mock‑Audits, sowie eine Prüfliste für Auditoren sind erforderlich. Beispielartefakte: Data Lineage, Zugriffsprotokolle, Validierungsberichte, Supplier Evidences, SLA‑Dokumente.

Toolauswahl ESG: investigativer Einkaufsleitfaden

Must‑have Kriterien für ESG‑Software

| Kriterium | Was bedeutet das? | Konkrete Prüffrage an Vendor |

| ESRS‑Kompatibilität | Native Abbildung der ESRS‑Datenpunkte + Lineage | „Zeigen Sie mir die Data‑Lineage für Scope‑3‑Emissionen — mit Quellsystem, Transformationslogik und Zeitstempel.“ Quelle |

| Skalierbarkeit & Integration | APIs zu ERP/HR, Durchsatz, Batch vs. Stream | „Welche Out‑of‑the‑Box‑Integrationsadapter für SAP, Workday, Coupa?“ iPaaS |

| Security & Audit‑Support | RBAC/ABAC, Audit‑Logs, WORM | „Unterstützt Ihr Tool externe Verifizierer für Audit‑Zwecke?“ CSRD |

| Reporting‑APIs & Portability | Offene Exporte (XBRL, JSON, CSV) | „Wie exportierbar sind Rohdaten und Lineage‑Informationen?“ |

| Data Quality Features | Validations, Anomaly Detection, Supplier Onboarding | „Welche SLA bieten Sie für Datenqualität?“ Quelle |

Gefahren und Marketing‑Claims kritisch prüfen

Vendors behaupten oft „ESRS‑Ready“ oder „Automatische Scope‑3“. Fordern Sie konkrete Mapping‑Artefakte auf ESRS‑Feldniveau und führen Sie PoCs mit Ihren echten Daten durch. Nur ein Auditor‑abgesegneter PoC schafft Vertrauen. Kritische Prüfmethodik: Abat.

RFP / PoC Vorlage: Konkrete Schritte

Mindestanforderungen im RFP:

- ESRS‑Mapping‑File (Detailliertes Mapping je Datenpunkt)

- Sample Integrations (Nachweis für SAP, Workday)

- Lineage Export (Beispiel‑Map)

- Security Whitepaper & SLA

- Proof of Vendor Support für externe Audits

PoC‑Szenarien (konkret):

- PoC A (Scope 1/2): 12 Monate ERP‑Daten → Berechnung Scope‑1/2 → Lineage und Abweichungsanalyse.

- PoC B (Scope 3): 10 Testlieferanten (API + SFTP) → Validierung, Aggregate, Evidence Packages.

- PoC C (Audit Readiness): Export signierter Reports + Hash‑Check + Auditor‑Review.

Bewertungsmatrix (Beispielgewichtung): ESRS‑Fit 30 %, Integration 20 %, Data Quality 15 %, Security 20 %, TCO 15 %.

Implementierungsfahrplan & Prioritätenliste

Phase 1: Discovery (0–90 Tage)

Aktivitäten: Gap‑Analyse, Source Systems Inventar, initiales ESRS‑Mapping, Stakeholder‑RACI. Deliverable: Gap‑Report, priorisierte ESRS‑Liste und PoC‑Scope. (Referenz: Pacemaker.)

Phase 2: Data Catalog & Metadaten (90–180 Tage)

Aktivitäten: Data Catalog einführen, kanonische Schemas definieren, Lineage für Pilot‑Datenpunkte erfassen. Deliverable: Data Catalog mit 80 % ESRS‑Mapping abgedeckt.

Phase 3: Integration & Validierung (180–365 Tage)

Aktivitäten: Konnektoren zu ERP/HR/Supplier‑Portalen bauen, ETL/ELT‑Pipelines automatisieren, Validierungsregeln implementieren, PoC‑Audits durchführen. Deliverable: Automatisierte Pipelines für Scope‑1/2 und ausgewählte Scope‑3‑Kategorien.

Phase 4: Audit‑Readiness (ab 365 Tage)

Aktivitäten: Mock‑Audits, Evidence Packages finalisieren, kontinuierliches Monitoring implementieren. Deliverable: Audit Pack, Sign‑off‑Prozesse und Runbook.

Rollen & Verantwortlichkeiten (RACI‑Template)

- CDO: Accountable für Datenmodell & Data Catalog.

- CFO: Accountable für Richtigkeit der Zahlen und finaler Signator.

- IT/Engineering: Responsible für Konnektoren, Lineage, Infrastruktur.

- Compliance/Internal Audit: Responsible für Tests und Mock‑Audits.

- Procurement: Responsible für Supplier Onboarding & SLAs.

KPIs, Kontrollen und Monitoring

Datenqualitäts‑KPIs

- Vollständigkeit: Ziel ≥98 % der erforderlichen ESRS‑Datenpunkte erfasst.

- Genauigkeit: Stichprobenabweichung <5 %.

- Aktualität: ≥95 % der KPIs maximal 30 Tage alt.

Reporting‑KPIs

- Time‑to‑Report: Ziel <30 Tage nach Periodenende.

- Number of Audit Findings: Ziel 0 Major Findings.

Operational KPIs & Alerts

- Connector Success Rate: Ziel >99 % erfolgreiche Extraktionen.

- Mean Time to Remediate Data Issues: Ziel <7 Tage.

- Automatisierte Alerts: Supplier Coverage <95 %, YOY CO₂ Change >30 % ohne Exception Note, Reject Ingest bei Schema‑Invalidity.

Empfohlener Monitoring‑Stack: Data Observability Tools (z. B. Great Expectations, Monte Carlo) gekoppelt an Ihr ITSM‑System — siehe Observability Best Practices: Observability.

Praxisbeispiele & Mini‑Case Studies (investigativ)

Fehlerbeispiel: Mittelständler und Excel‑Silos

Problem: Lieferanten‑Daten per E‑Mail Excel → keine Validierung, keine Lineage, keine Signaturen. Folge: Audit wurde zunächst abgelehnt. Lösung: ERP‑Integration + Supplier Portal + Data Catalog mit Lineage. Ergebnis: Nach sechs Monaten Rework bestand beim Re‑Audit die begrenzte Prüfung. Lessons: Frühzeitige IT‑Investition zahlt sich aus. Quelle: Abat, Creditreform.

Erfolgsbeispiel: Großkonzern besteht ersten Audit

Ausgangslage: Frühstart 2024, PoC mit drei Tools, Wirtschaftsprüfer in Auswahl eingebunden. Ergebnis: Beim ersten begrenzten Audit 2026 keine Major Findings — Lob für klare Lineage und Validierungsberichte. Lessons: Auditor‑Involvement, echte Daten im PoC, vertragliche SLAs. Quelle: Pacemaker, Abat.

Checkliste / Quick‑Audit für Entscheider

Kurzcheck zur Selbsteinschätzung:

- [ ] Data‑Lineage vorhanden?

- [ ] APIs für Top‑10 Lieferanten?

- [ ] Schema‑Validation beim Ingest?

- [ ] ≥80 % ESRS‑Datenpunkte im Data Catalog gemappt?

- [ ] Revisionssichere Logs (WORM)?

- [ ] Approval‑Workflows mit Vier‑Augen‑Prinzip?

- [ ] PoC mit echten Daten durchgeführt?

- [ ] Vendor Lineage Export verfügbar?

Scoring (0–30): 0–10 Low, 11–20 Medium, 21–30 High — quartalsweise prüfen.

Handlungsempfehlungen & Entscheidungsunterstützung

Next 90 Tage: Gap‑Analyse & Priorisierung

Owner: CDO/IT + Controlling/Compliance. Aktivität: Inventarisieren, ESRS‑Mapping, Gap‑Report. Deliverable: Priorisierte Liste für PoC. Hilfe: Pacemaker.

Next 180 Tage: PoC Toolauswahl mit Auditor‑Review

Owner: Procurement + Compliance + IT. Aktivität: RFP, 3–5 Vendor PoCs mit echten Daten, Auditor in Bewertung einbeziehen. Deliverable: Tool‑Entscheidung + SLA.

Next 365 Tage: Integrations‑Rollout & Mock‑Audit

Owner: IT + Internal Audit. Aktivität: Konnektoren bauen, Validierungen automatisieren, Mock‑Audit mit Wirtschaftsprüfer. Deliverable: Produktionsreife Pipelines und Audit‑Readiness.

Entscheidungsunterstützung: RFP → Shortlist → PoC (Scope 1/2, Scope 3, Audit) → Auditor Review → Final Negotiation. Dieser Prozess minimiert Fehlentscheidungen.

Quellen

- https://ecovadis.com/de/regulations/corporate-sustainability-reporting-directive-csrd/ — Definition CSRD, KMU‑Fristen, Verifizierungsanforderungen.

- https://www.pacemaker.ai/blog/csrd-was-unternehmen-jetzen-wissen-mussen—zeitplan-und-anforderungen-im-uberblick — Deadlines, IT‑Relevanz, Priorisierung.

- https://www.abat.de/wissen/blog/2026/csrd-2026-aufschub-ja-entwarnung-nein — Granularität ESRS, Data Lineage, Toolauswahl.

- https://www.hgb.de/News/csrd-im-wandel-was-unternehmen-jetzen-wissen-muessen/ — Wave‑1 Hinweise.

- https://www.creditreform.de/lueneburg/aktuelles-wissen/pressemeldungen-fachbeitraege/news-details/show/neue-eu-vorgaben-2026-herausforderungen-fuer-den-mittelstand — Kostenabschätzung, Lieferantenprobleme.

- https://www.roedl.com/insights/nachhaltigkeitsberichterstattung-2026-pflichten-fristen-empfehlungen-alle-unternehmensgroessen/ — Deadlines für große Unternehmen.

- https://it-beratung.jochim.biz/rechnungseingang-ocr-idp-automatisierung — OCR/IDP für Belege.

- https://it-beratung.jochim.biz/ipaas-vergleich-kmu-tipps — iPaaS Auswahlkriterien.

- https://it-beratung.jochim.biz/esg-it-kennzahlen-nachhaltiges-management — Leitfaden zu ESG‑IT‑Kennzahlen.

- https://it-beratung.jochim.biz/identity-access-management-kmu-guide — IAM Best Practices.

- https://it-beratung.jochim.biz/workflow-orchestrierung-kmu-effizienz — Workflow‑Orchestrierung.

- https://it-beratung.jochim.biz/gobd-archivierung-kmu-revisionssicher — Revisionssichere Archivierung.

- https://it-beratung.jochim.biz/observability-kmu-unverzichtbar-heute — Observability & Monitoring.

FAQ

1) Ist Excel komplett ungeeignet für CSRD‑Reporting?

Excel ist für ad‑hoc Analysen nützlich, aber für prüfungssichere, versionierte und skalierbare ESRS‑Berichte nicht ausreichend. Fehlt Lineage, Versionierung und Revisionssicherheit, drohen Audit‑Ablehnungen.

2) Welche Daten müssen besonders priorisiert werden?

Priorität: erst Scope‑1/2 (ERP/Energie), dann Scope‑3 (Lieferkette) und parallel Social/Governance KPIs aus HR und Policy‑Repos.

3) Reicht ein SaaS‑Tool alleine aus?

Ein Tool hilft, aber nur in Kombination mit sauberer Datenarchitektur, Metadatenmanagement, Prozessen und Auditor‑Einbindung ist Audit‑Readiness erreichbar.

4) Wie binde ich Auditoren frühzeitig ein?

Beziehen Sie den Wirtschaftsprüfer in die Tool‑Auswahl und PoC‑Tests ein. Lassen Sie Auditoren Lineage‑Exports und Evidence‑Packages prüfen, bevor das erste offizielle Audit stattfindet.

5) Welche Quick‑Wins kann ich sofort umsetzen?

Automatisieren Sie Scope‑1/2‑Berechnungen, implementieren Sie Basis‑Validierungsregeln und starten Sie die Lieferanten‑Kommunikation mit einem klaren minimalen Daten‑Schema.