Zero Trust Network Access KMU: Umsetzungs-Guide zur sicheren Netzwerksegmentierung und Mikrosegmentierung

Geschätzte Lesezeit: 15 Minuten

Key Takeaways

- Zero Trust Network Access (ZTNA) basiert auf dem Prinzip „Vertraue niemandem“ und schützt KMU vor modernen Cyberrisiken.

- Eine effektive Netzwerksegmentierung legt den Grundstein für eine sichere Zero Trust Architektur.

- Mikrosegmentierung ermöglicht eine präzise Kontrolle des Datenverkehrs auf Anwendungsebene und erschwert die Ausbreitung von Angriffen.

- Die Kombination aus RBAC und ABAC sorgt für fein abgestufte Zugriffsrechte, die sich dynamisch an Kontextfaktoren anpassen.

- ZTNA-Lösungen sollten sich nahtlos in bestehende IT-Infrastrukturen integrieren und über zentrale Dashboards gesteuert werden können.

- Eine schrittweise Einführung und kontinuierliche Optimierung sind für den nachhaltigen Erfolg essenziell.

Table of contents

- Einleitung

- Bedeutung und Grundprinzipien von Zero Trust Network Access für KMU

- Netzwerksegmentierung KMU als Basis für Zero Trust Architektur

- Mikrosegmentierung IT – präzise Trennung für erhöhte Sicherheit

- Praktische Anleitung – Wie KMU ihre Netzwerksegmente sicher gestalten können

- Überblick über ZTNA Lösungen – Auswahlkriterien und geeignete Produkte für KMU

- Schritt-für-Schritt Implementierungs-Guide für Zero Trust Network Access in KMU

- Tipps zur Integration von ZTNA Lösungen in bestehende IT-Infrastruktur kleiner und mittlerer Unternehmen

- Zusammenfassung – Wichtige Maßnahmen für KMU zur sicheren Netzwerksegmentierung und Zero Trust Umsetzung

- Ausblick – Kontinuierliche Optimierung der Netzwerksicherheit in KMU

- FAQ

Einleitung

Zero Trust Network Access (ZTNA) gewinnt für kleine und mittlere Unternehmen immer mehr an Bedeutung. Anders als klassische Sicherheitsansätze folgt ZTNA dem Prinzip „Vertraue niemandem“ – weder internen noch externen Nutzern, Geräten oder Anwendungen.

Gerade KMU stehen heute vor besonderen Herausforderungen: Home-Office-Regelungen, Cloud-Dienste und flexible Arbeitsmodelle haben die klassischen Netzwerkgrenzen aufgelöst und die Angriffsfläche vergrößert. Traditionelle Sicherheitsmodelle wie VPNs können hier oft nicht mehr ausreichend schützen, da sie nach erfolgreicher Anmeldung zu umfangreiche Zugriffsrechte gewähren.

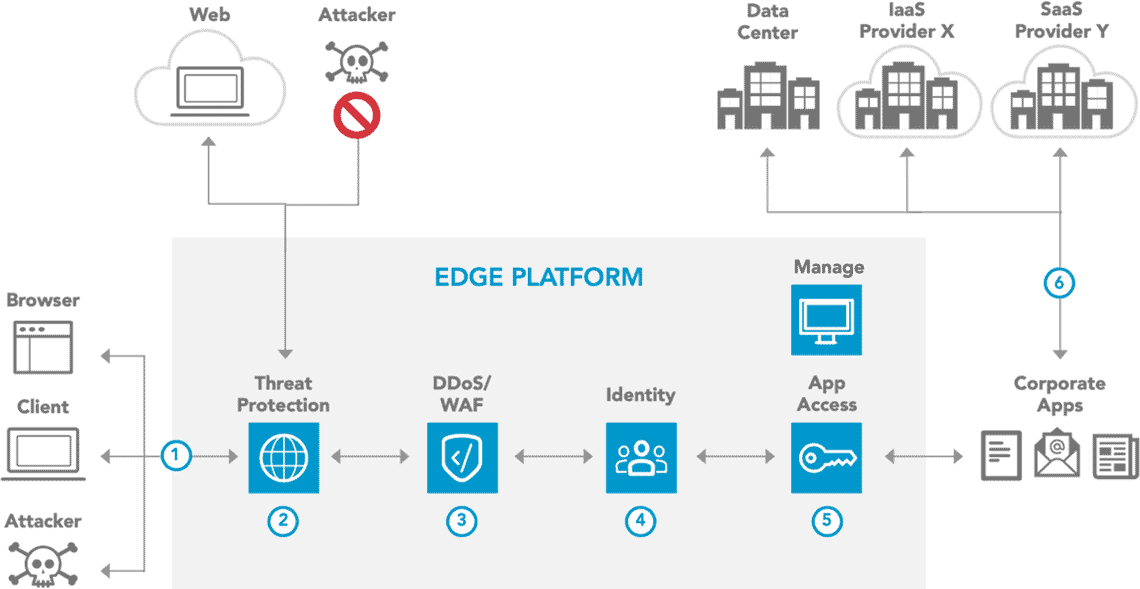

ZTNA Lösungen bieten hier eine moderne Alternative. Sie überprüfen jeden Zugriffsversuch kontinuierlich und beschränken die Berechtigungen auf das absolut Notwendige. Die Netzwerksegmentierung bei KMU bildet dabei die Grundlage für ein sicheres Gesamtkonzept.

Bedeutung und Grundprinzipien von Zero Trust Network Access für KMU

Zero Trust Network Access ist mehr als nur ein Schlagwort. Es handelt sich um einen grundlegend anderen Sicherheitsansatz, der auf einem einfachen Prinzip basiert: „Never trust, always verify“ – niemals vertrauen, immer überprüfen.

Im Gegensatz zu herkömmlichen Sicherheitsmodellen, die hauptsächlich auf Perimeterschutz setzen, überprüft ZTNA jeden Zugriffsversuch kontinuierlich. Dabei wird kein Gerät, kein Benutzer und keine Anwendung als grundsätzlich vertrauenswürdig eingestuft – unabhängig davon, ob der Zugriff von innerhalb oder außerhalb des Unternehmensnetzwerks erfolgt.

Das Least-Privilege-Prinzip ist ein weiterer Grundpfeiler von ZTNA. Hierbei erhalten Nutzer nur Zugriff auf genau die Ressourcen, die sie für ihre Arbeit tatsächlich benötigen – nicht mehr. Ein Buchhaltungsmitarbeiter hat beispielsweise keinen Zugang zu Entwicklungsservern, während IT-Administratoren nicht automatisch auf Finanzdaten zugreifen können.

Während der gesamten Sitzung überwacht das System außerdem kontinuierlich das Verhalten der Nutzer. Ungewöhnliche Aktivitäten können so erkannt und der Zugriff bei Bedarf sofort unterbrochen werden.

Klassische VPN-Lösungen, wie sie in vielen KMU noch im Einsatz sind, haben entscheidende Schwächen: Sobald ein Nutzer sich erfolgreich angemeldet hat, erhält er oft Zugriff auf weite Teile des Netzwerks. Dies schafft unnötige Risiken, denn wenn ein Angreifer über ein kompromittiertes Gerät eindringt, kann er sich im gesamten Netzwerk bewegen.

ZTNA Lösungen hingegen kapseln Anwendungen und Ressourcen und machen sie für unbefugte Nutzer unsichtbar. Der Zugriff wird für jede einzelne Ressource separat geprüft und autorisiert. Dies minimiert das Risiko einer Ausbreitung von Sicherheitsvorfällen deutlich.

Weitere Informationen finden Sie auf den Seiten von Swisscom, Cisco und Solo.io.

Netzwerksegmentierung KMU als Basis für Zero Trust Architektur

Die Netzwerksegmentierung bildet das Fundament für eine erfolgreiche Zero-Trust-Strategie. Doch was genau versteht man darunter? Einfach ausgedrückt handelt es sich um die Aufteilung eines IT-Netzwerks in verschiedene logische oder physische Abschnitte, die nur unter bestimmten Bedingungen miteinander kommunizieren dürfen.

Stellen Sie sich Ihr Unternehmensnetzwerk wie ein Gebäude vor: Ohne Segmentierung gleicht es einem großen offenen Raum, in dem sich jeder frei bewegen kann. Mit Segmentierung hingegen entstehen separate Räume mit Zugangsbeschränkungen – wer in einem Bereich einbricht, kann nicht automatisch das ganze Gebäude durchstreifen.

Für KMU ist dieser Ansatz besonders wertvoll, da er mit begrenzten Ressourcen einen erheblichen Sicherheitsgewinn bringt. Wenn ein Angreifer in einen Teilbereich des Netzwerks eindringt, bleibt der Schaden auf dieses Segment begrenzt. Dies verhindert, dass sich Malware oder Angreifer ungehindert im gesamten Netzwerk ausbreiten können.

Die Segmentierung ermöglicht zudem eine differenzierte Sicherheitsstrategie: Besonders schützenswerte Bereiche wie Finanzdaten oder Kundendatenbanken können mit strengeren Kontrollen versehen werden als weniger kritische Bereiche. So lassen sich die verfügbaren Sicherheitsressourcen gezielt dort einsetzen, wo sie am dringendsten benötigt werden.

Für viele KMU beginnt die Netzwerksegmentierung mit einfachen Maßnahmen wie der Trennung von Gast-WLAN und Unternehmensnetz oder der Abschottung von Produktionssystemen. Diese grundlegende Segmentierung kann dann schrittweise verfeinert werden, um die Netzwerksegmente noch besser zu sichern.

Weiterführende Informationen unter IT-Beratung Jochim und Swisscom.

Mikrosegmentierung IT – präzise Trennung für erhöhte Sicherheit

Die Mikrosegmentierung geht einen entscheidenden Schritt weiter als die klassische Netzwerksegmentierung. Sie erlaubt eine deutlich feinere Unterteilung bis hinunter auf die Ebene einzelner Anwendungen, Server oder sogar Workloads.

Bei der Mikrosegmentierung wird der Datenverkehr nicht nur zwischen großen Netzwerksegmenten kontrolliert, sondern zwischen einzelnen IT-Komponenten. Jeder Server, jede Anwendung und jeder Dienst erhält individuelle Sicherheitsrichtlinien, die genau festlegen, welche Kommunikation erlaubt ist und welche nicht.

Ein konkretes Beispiel: In einem herkömmlich segmentierten Netzwerk könnte ein Angreifer, der Zugriff auf einen Server im Buchhaltungsnetzwerk erlangt hat, sich möglicherweise auf andere Server im selben Segment ausbreiten. Mit Mikrosegmentierung hingegen kann selbst die Kommunikation zwischen zwei Servern im selben Netzwerksegment unterbunden werden, wenn sie nicht explizit erlaubt wurde.

Diese präzise Kontrolle bringt mehrere entscheidende Vorteile mit sich:

- Die Ausbreitung von Angriffen wird drastisch erschwert, da das „laterale Movement“ – die Bewegung eines Angreifers von einem kompromittierten System zu einem anderen – weitgehend verhindert wird.

- Die Sichtbarkeit wird erhöht, da der gesamte Datenverkehr zwischen den einzelnen Komponenten protokolliert und überwacht werden kann.

- Regulatorische Vorgaben zum Schutz sensibler Daten können gezielter umgesetzt werden.

- Audits und Nachweise über Sicherheitsmaßnahmen werden vereinfacht.

Durch die Kombination von Netzwerksegmenten sichern und Mikrosegmentierung entsteht ein mehrschichtiger Sicherheitsansatz, der die Angriffsfläche deutlich reduziert und potenziellen Schaden minimiert.

Erfahren Sie mehr bei IT-Beratung Jochim und Palo Alto Networks.

Praktische Anleitung – Wie KMU ihre Netzwerksegmente sicher gestalten können

Die Umsetzung einer sicheren Netzwerksegmentierung mag zunächst komplex erscheinen, lässt sich aber mit einem strukturierten Ansatz auch in KMU erfolgreich realisieren. Hier eine praxisnahe Anleitung in einzelnen Schritten:

1. Risikoanalyse und Bestandsaufnahme

Beginnen Sie mit einer gründlichen Erfassung aller wichtigen Systeme, Anwendungen und Daten im Unternehmen. Fragen Sie sich:

- Welche Systeme und Daten sind besonders schützenswert?

- Welche Benutzergruppen gibt es und welche Zugriffsrechte benötigen sie?

- Welche externen Zugriffe (Lieferanten, Partner) sind notwendig?

Eine solche Bestandsaufnahme hilft, Prioritäten zu setzen und kritische Bereiche zu identifizieren.

2. Entwicklung einer Segmentierungsstrategie

Teilen Sie Ihr Netzwerk in klar definierte Zonen ein, zum Beispiel:

- Produktionsnetz für kritische Geschäftsanwendungen

- Verwaltungsnetz für administrative Systeme

- Entwicklungsnetz für Software-Entwicklung

- Gastnetz für Besucher und nicht-geschäftliche Geräte

Jedes dieser Segmente sollte eigene Sicherheitsrichtlinien haben, die genau festlegen, welcher Datenverkehr erlaubt ist.

3. Implementierung der Zugriffssteuerung

Setzen Sie Role-Based Access Control (RBAC) ein, um Zugriffsrechte auf Basis von Benutzerrollen zu vergeben. Ergänzen Sie dies mit Attribute-Based Access Control (ABAC), um noch genauer steuern zu können, wer wann auf welche Ressourcen zugreifen darf.

Ein Beispiel: Eine Vertriebsmitarbeiterin erhält durch ihre Rolle Zugriff auf CRM-Systeme, aber nur während der Arbeitszeit und nur von Firmengeräten aus.

4. Absicherung kritischer Bereiche mit MFA

Führen Sie Multi-Faktor-Authentisierung für besonders schützenswerte Bereiche ein. Dies bietet eine zusätzliche Sicherheitsschicht, selbst wenn Passwörter kompromittiert werden sollten.

5. Kontinuierliches Monitoring

Richten Sie ein Überwachungssystem ein, das verdächtige Zugriffe und ungewöhnliche Aktivitäten in Echtzeit erkennt. Legen Sie fest, wie auf Sicherheitsvorfälle reagiert werden soll und wer dafür verantwortlich ist.

6. Regelmäßige Überprüfung und Anpassung

Überprüfen Sie regelmäßig, ob Ihre Segmentierungs- und Zugriffsrichtlinien noch den aktuellen Anforderungen entsprechen. Passen Sie sie bei Bedarf an – besonders nach organisatorischen Änderungen oder wenn neue Anwendungen eingeführt werden.

Die Netzwerksegmentierung KMU ist kein einmaliges Projekt, sondern ein fortlaufender Prozess, der kontinuierliche Aufmerksamkeit erfordert, um die Netzwerksegmente sichern zu können.

Weiterführende Tipps auf IT-Beratung Jochim und Solo.io.

Überblick über ZTNA Lösungen – Auswahlkriterien und geeignete Produkte für KMU

Die Auswahl der richtigen ZTNA Lösung ist entscheidend für den Erfolg Ihrer Zero Trust Strategie. Hier sind die wichtigsten Kriterien, die Sie bei der Entscheidung berücksichtigen sollten:

Integration in die bestehende IT-Infrastruktur

Eine gute ZTNA-Lösung sollte sich nahtlos in Ihre vorhandene IT-Landschaft einfügen. Achten Sie besonders auf die Kompatibilität mit:

- Bestehenden Identitätsmanagement-Systemen wie Active Directory

- Vorhandenen Sicherheitslösungen wie Firewalls oder Endpoint Protection

- Cloud-Diensten, die Sie bereits nutzen

Je besser die Integration gelingt, desto geringer ist der Implementierungsaufwand und desto höher die Akzeptanz bei Mitarbeitern.

Zentrale Verwaltung und Übersicht

Ein übersichtliches, zentrales Management-Dashboard ist besonders für KMU mit begrenzten IT-Ressourcen wichtig. Es sollte:

- Einen klaren Überblick über alle Zugriffe bieten

- Einfache Konfiguration von Richtlinien ermöglichen

- Aussagekräftige Berichte und Warnmeldungen liefern

Diese Funktionen helfen, den Verwaltungsaufwand zu minimieren und schnell auf Sicherheitsvorfälle reagieren zu können.

Automatisierte Richtlinienanpassung

Die Lösung sollte in der Lage sein, Richtlinien automatisch an sich ändernde Bedingungen anzupassen. Dies umfasst:

- Die Erkennung ungewöhnlicher Verhaltensmuster

- Die automatische Anpassung von Zugriffsrechten basierend auf Risikobewertungen

- Die Möglichkeit, Regelwerke auf Basis von Nutzungsmustern zu optimieren

Solche Funktionen entlasten das IT-Personal und verbessern gleichzeitig die Sicherheit.

Unterstützung verschiedener Umgebungen

Eine zukunftssichere Lösung sollte sowohl Cloud- als auch On-Premises-Umgebungen unterstützen und hybride Szenarien ermöglichen. Dies gibt Ihnen die Flexibilität, Ihre IT-Infrastruktur nach Bedarf weiterzuentwickeln.

Kosteneffizienz und Skalierbarkeit

Besonders für KMU ist ein ausgewogenes Verhältnis von Kosten und Nutzen wichtig. Achten Sie auf:

- Transparente Preismodelle ohne versteckte Kosten

- Skalierbare Lizenzierung, die mit Ihrem Unternehmen mitwachsen kann

- Realistische Einschätzung des Gesamtaufwands (inkl. Implementation und Betrieb)

Empfehlenswerte Anbieter für KMU

Auf dem Markt haben sich mehrere Anbieter etabliert, die speziell für KMU geeignete ZTNA-Lösungen anbieten:

- Cisco Duo und Umbrella: Bietet eine benutzerfreundliche Lösung mit starkem Fokus auf Multi-Faktor-Authentisierung und einfacher Integration.

- Palo Alto Networks Prisma Access: Umfassende Sicherheitslösung mit starken Segmentierungsfunktionen.

- Zscaler Private Access: Cloud-basierte Lösung, die sich gut für verteilte Teams eignet.

- CrowdStrike Zero Trust: Kombiniert ZTNA mit leistungsstarkem Endpoint-Schutz.

Bei der Auswahl sollten Sie unbedingt auf die spezifischen Anforderungen Ihres Unternehmens achten und gegebenenfalls Testphasen einplanen, um die Eignung in Ihrer Umgebung zu prüfen.

Weitere Informationen finden Sie auf den Seiten von IT-Beratung Jochim, Cisco und Palo Alto Networks.

Schritt-für-Schritt Implementierungs-Guide für Zero Trust Network Access in KMU

Die Implementierung von Zero Trust Network Access in einem KMU erfordert einen strukturierten Ansatz. Mit dem folgenden Stufenplan können Sie die Einführung systematisch angehen:

Schritt 1: IT-Landschaft analysieren

- Erfassen Sie alle vorhandenen Systeme, Anwendungen und Dienste

- Dokumentieren Sie Benutzergruppen und deren Zugriffsanforderungen

- Identifizieren Sie alle genutzten Geräte (unternehmenseigene und private)

Diese Bestandsaufnahme bildet die Grundlage für alle weiteren Schritte und hilft, Lücken in der bisherigen Sicherheitsarchitektur zu erkennen.

Schritt 2: Schutzbedarf priorisieren

- Hochkritisch: Geschäftsgeheimnisse, Kundendaten, Finanzsysteme

- Mittelkritisch: Interne Dokumente, E-Mail-Systeme

- Niedrigkritisch: Öffentliche Informationen, allgemeine Ressourcen

Diese Priorisierung hilft, die verfügbaren Ressourcen effizient einzusetzen und die wichtigsten Bereiche zuerst zu schützen.

Schritt 3: Netzwerk segmentieren

- Definieren Sie klare Grenzen zwischen verschiedenen Funktionsbereichen

- Legen Sie fest, welche Kommunikation zwischen den Segmenten erlaubt ist

- Implementieren Sie technische Maßnahmen zur Durchsetzung dieser Grenzen (z.B. VLANs, Firewalls)

Eine durchdachte Segmentierung bildet das Fundament für die Mikrosegmentierung IT.

Schritt 4: ZTNA-Lösung auswählen und testen

- Starten Sie mit einer Pilotphase in einem begrenzten Bereich

- Testen Sie die Integration mit vorhandenen Identitätsprovidern (z.B. Active Directory)

- Sammeln Sie Feedback von Testnutzern zur Benutzerfreundlichkeit

Diese Testphase hilft, Probleme frühzeitig zu erkennen und zu beheben, bevor die Lösung unternehmensweit ausgerollt wird.

Schritt 5: Mikrosegmentierung einführen

- Definieren Sie präzise Firewall-Policies zwischen einzelnen Anwendungen

- Beschränken Sie die Kommunikation auf das absolut Notwendige

- Implementieren Sie die Kontrollen schrittweise, beginnend mit kritischen Systemen

Durch die Mikrosegmentierung erhöhen Sie die Sicherheit erheblich, da die Ausbreitung von Angriffen innerhalb des Netzwerks stark eingeschränkt wird.

Schritt 6: Zugriffsrichtlinien erstellen

- Benutzerrollen (RBAC): Was darf ein Benutzer aufgrund seiner Position tun?

- Attribute (ABAC): Unter welchen Umständen (Zeit, Ort, Gerät) ist der Zugriff erlaubt?

Diese Richtlinien sollten dem Prinzip der geringsten Privilegien folgen – jeder erhält nur die Rechte, die er tatsächlich benötigt.

Schritt 7: Monitoring- und Incident-Response-Strategien etablieren

- Implementieren Sie Lösungen zur Erkennung ungewöhnlicher Aktivitäten

- Definieren Sie klare Eskalationswege bei Sicherheitsvorfällen

- Erstellen Sie Reaktionspläne für verschiedene Arten von Sicherheitsvorfällen

Ein effektives Monitoring ist entscheidend, um Bedrohungen frühzeitig zu erkennen und schnell reagieren zu können.

Schritt 8: Mitarbeiterschulungen durchführen

- Erklären Sie die Grundprinzipien von Zero Trust und warum sie wichtig sind

- Schulen Sie die Belegschaft im Umgang mit den neuen Authentifizierungsmethoden

- Informieren Sie über Verhaltensregeln und Sicherheitsrichtlinien

Gut informierte Mitarbeiter sind ein wichtiger Faktor für den Erfolg Ihrer Sicherheitsstrategie.

Schritt 9: Regelmäßige Kontrolle und Anpassung

- Überprüfen Sie regelmäßig die Wirksamkeit Ihrer Maßnahmen

- Passen Sie Segmentierungs- und Zugriffskonzepte an veränderte Anforderungen an

- Halten Sie sich über neue Bedrohungen und Sicherheitstechnologien auf dem Laufenden

Durch regelmäßige Überprüfungen stellen Sie sicher, dass Ihre Netzwerksegmente sicher bleiben und Ihre ZTNA-Implementierung weiterhin effektiv ist.

Mehr Details auf IT-Beratung Jochim und Solo.io.

Tipps zur Integration von ZTNA Lösungen in bestehende IT-Infrastruktur kleiner und mittlerer Unternehmen

Die Integration von ZTNA in die bestehende IT-Landschaft eines KMU kann eine Herausforderung darstellen. Mit den folgenden praxiserprobten Tipps gelingt die Einführung jedoch schrittweise und ohne große Störungen des Tagesgeschäfts.

Schrittweise Einführung priorisieren

- Beginnen Sie mit externen Zugriffen, z.B. für Mitarbeiter im Home Office oder Außendienst

- Führen Sie ZTNA zunächst für besonders schützenswerte Anwendungen ein

- Erweitern Sie den Einsatz dann nach und nach auf weitere Bereiche

Dieser stufenweise Ansatz minimiert Risiken und erlaubt es, Erfahrungen zu sammeln, bevor kritischere Systeme umgestellt werden.

Vorhandene Authentifizierungsmechanismen nutzen

- Nutzen Sie vorhandene Verzeichnisdienste wie Active Directory

- Verbinden Sie die Lösung mit bereits etablierten Single-Sign-On-Systemen

- Behalten Sie bewährte Authentifizierungsprozesse bei, soweit sie den Sicherheitsanforderungen entsprechen

Diese Integration reduziert den Schulungsaufwand und erhöht die Akzeptanz bei den Mitarbeitern erheblich.

Zentrale Dashboards für bessere Übersicht einsetzen

- Nutzen Sie Übersichtsdarstellungen, um schnell Probleme zu erkennen

- Erstellen Sie regelmäßige Berichte zur Überwachung der Sicherheitslage

- Konfigurieren Sie Warnmeldungen bei verdächtigen Aktivitäten

Besonders für KMU mit begrenzten IT-Ressourcen sind solche Dashboards wertvoll, da sie die Effizienz steigern und die Reaktionszeit bei Sicherheitsvorfällen verkürzen.

Automatisierung zur Schonung von IT-Ressourcen

- Automatisieren Sie wiederkehrende Aufgaben wie Berechtigungsprüfungen

- Nutzen Sie vorkonfigurierte Richtlinienvorlagen für typische Anwendungsfälle

- Implementieren Sie automatische Reaktionen auf häufige Sicherheitsereignisse

Die Automatisierung hilft, mit begrenzten Personalressourcen dennoch ein hohes Sicherheitsniveau zu erreichen.

Schulung und Unterstützung für IT-Teams

- Nutzen Sie Schulungsangebote der ZTNA-Anbieter

- Erwägen Sie externe Unterstützung für die initiale Einrichtung

- Bauen Sie schrittweise internes Know-how auf

Gut geschulte IT-Teams können die Vorteile von Zero Trust Network Access KMU optimal nutzen und die Lösung effizient betreiben.

Feedback der Anwender einbeziehen

- Sammeln Sie regelmäßig Feedback zur Benutzerfreundlichkeit

- Identifizieren Sie Prozesse, die durch ZTNA behindert werden könnten

- Passen Sie die Konfiguration an, um die Produktivität zu erhalten

Eine ZTNA-Lösung, die von den Mitarbeitern akzeptiert wird, ist letztlich auch sicherer, da Umgehungsversuche aus Frustration vermieden werden.

Details auf IT-Beratung Jochim, Cisco und Palo Alto Networks.

Zusammenfassung – Wichtige Maßnahmen für KMU zur sicheren Netzwerksegmentierung und Zero Trust Umsetzung

Die Einführung von Zero Trust Network Access in KMU ist kein Luxus, sondern eine notwendige Antwort auf die sich ständig weiterentwickelnde Bedrohungslandschaft. Hier fassen wir die wichtigsten Maßnahmen zusammen, die für eine erfolgreiche Umsetzung unverzichtbar sind:

Konsequente Anwendung des „Need-to-know“-Prinzips

Verzichten Sie auf pauschale Netzwerkfreigaben und großzügige Zugriffsrechte. Stattdessen sollte jeder Nutzer nur auf die Ressourcen zugreifen können, die er tatsächlich für seine Arbeit benötigt. Diese Grundregel des Zero-Trust-Ansatzes minimiert die potenziellen Auswirkungen einer Kompromittierung erheblich.

Kombination aus Netzwerksegmentierung und Mikrosegmentierung

- Die grundlegende Netzwerksegmentierung KMU trennt große Funktionsbereiche voneinander

- Die Mikrosegmentierung IT verfeinert diesen Ansatz bis auf die Ebene einzelner Anwendungen oder Server

Durch diese Kombination wird die Ausbreitung von Angriffen in Ihrem Netzwerk wirksam eingedämmt.

Einsatz starker Authentifizierungsmethoden

Multi-Faktor-Authentisierung (MFA) sollte zum Standard für den Zugriff auf kritische Systeme werden. Ergänzend dazu hilft kontinuierliche Überwachung dabei, ungewöhnliche Aktivitäten frühzeitig zu erkennen und entsprechend zu reagieren.

Regelmäßige Anpassung der Sicherheitsrichtlinien

- Überprüfen Sie regelmäßig Ihre Segmentierungs- und Zugriffsrichtlinien

- Passen Sie diese an neue Bedrohungen und veränderte Geschäftsprozesse an

- Führen Sie regelmäßige Sicherheitstests durch, um Schwachstellen zu identifizieren

Diese kontinuierliche Anpassung stellt sicher, dass Ihre Netzwerksegmente sicher bleiben.

Klare Zuständigkeiten und Weiterbildung im IT-Team

- Wer ist für die Verwaltung von Zugriffsrechten zuständig?

- Wer überwacht und analysiert Sicherheitsereignisse?

- Wer entscheidet über Anpassungen der Sicherheitsrichtlinien?

Sorgen Sie außerdem für regelmäßige Weiterbildung Ihres IT-Teams, damit es mit den neuesten Entwicklungen im Bereich der Netzwerksicherheit vertraut bleibt.

Diese Maßnahmen erfordern zwar einen initialen Aufwand, zahlen sich aber durch deutlich höhere Sicherheit und reduzierte Risiken aus. Mit einer gut durchdachten Strategie zur Mikrosegmentierung IT und Zero Trust Network Access KMU schaffen Sie die Grundlage für eine zukunftssichere IT-Infrastruktur.

Weiterführende Informationen auf IT-Beratung Jochim.

Ausblick – Kontinuierliche Optimierung der Netzwerksicherheit in KMU

Die Implementierung von Zero Trust Network Access ist kein einmaliges Projekt, sondern der Beginn einer kontinuierlichen Reise. Die Bedrohungslandschaft entwickelt sich ständig weiter, und auch Ihre Sicherheitsstrategie muss sich entsprechend anpassen.

Zero Trust als fortlaufender Prozess

- Überprüfen Sie regelmäßig die Wirksamkeit Ihrer Sicherheitsmaßnahmen

- Passen Sie Ihre Strategien an neue Bedrohungen und Geschäftsanforderungen an

- Verbessern Sie stetig die Balance zwischen Sicherheit und Benutzerfreundlichkeit

Eine regelmäßige Neubewertung Ihrer Sicherheitslage hilft, Schwachstellen frühzeitig zu erkennen und zu beheben.

Kontinuierliche Überprüfung und Optimierung

- Segmentierungsstrategien: Sind die gewählten Segmente noch sinnvoll oder haben sich Anforderungen geändert?

- Zugriffsrichtlinien: Spiegeln die aktuellen Berechtigungen die tatsächlichen Arbeitsanforderungen wider?

- Technologische Lösungen: Bieten die eingesetzten Tools noch ausreichenden Schutz oder gibt es bessere Alternativen?

Diese regelmäßigen Überprüfungen stellen sicher, dass Ihre Sicherheitsmaßnahmen mit den Anforderungen Ihres Unternehmens Schritt halten.

Zukunftstechnologien als Chance

- KI-basierte Anomalieerkennung kann verdächtiges Verhalten frühzeitiger und präziser identifizieren als herkömmliche Methoden

- Automatisierte Incident-Response-Systeme können auf Bedrohungen reagieren, bevor menschliche Analysten eingreifen müssen

- Fortschrittliche Authentifizierungsmethoden wie verhaltensbasierte Biometrie könnten Passwörter eines Tages vollständig ersetzen

Diese Technologien werden zunehmend auch für KMU erschwinglich und bedienbar, was neue Möglichkeiten zur Verbesserung der Sicherheit eröffnet.

Anpassung an neue Arbeitsmodelle

- Hybride Arbeitsmodelle erfordern nahtlose Sicherheit über verschiedene Standorte hinweg

- Die zunehmende Nutzung von Cloud-Diensten verändert die Anforderungen an Netzwerksegmentierung

- Der Einsatz privater Geräte (BYOD) stellt besondere Herausforderungen für eine Zero-Trust-Strategie dar

Ihre Sicherheitsstrategie muss flexibel genug sein, um mit diesen Veränderungen Schritt zu halten.

Die kontinuierliche Optimierung Ihrer Zero Trust Network Access KMU-Strategie mag aufwändig erscheinen, ist aber unerlässlich, um Ihr Unternehmen nachhaltig vor den sich ständig weiterentwickelnden Bedrohungen zu schützen. Mit einem strukturierten Ansatz und dem Einsatz geeigneter ZTNA Lösungen können auch KMU ein Sicherheitsniveau erreichen, das früher nur Großunternehmen vorbehalten war.

Weitere Informationen finden Sie auf IT-Beratung Jochim, Swisscom und Palo Alto Networks.

FAQ

Was unterscheidet Zero Trust Network Access von klassischen VPN-Lösungen?

Im Gegensatz zu VPNs, die nach erfolgreicher Anmeldung oft breit gefächerte Zugriffsrechte gewähren, setzt ZTNA auf kontinuierliche Prüfung und restriktive Zugriffssteuerung auf einzelne Ressourcen. So wird das Risiko im Falle eines Kompromisses deutlich reduziert.

Wie beginne ich als KMU mit der Umsetzung von ZTNA?

Starten Sie mit einer Risikoanalyse Ihrer IT-Landschaft, definieren Sie klare Netzwerksegmente und wählen Sie eine passende ZTNA-Lösung, die sich gut in Ihre bestehende Infrastruktur integriert. Eine schrittweise Einführung mit Pilotprojekten erleichtert die Implementierung.

Welche Vorteile bietet Mikrosegmentierung für die Sicherheit?

Mikrosegmentierung erlaubt eine granulare Kontrolle des Datenverkehrs auf Anwendungsebene und verhindert so die seitliche Ausbreitung von Angriffen innerhalb eines Netzwerks. Zudem verbessert sie die Sichtbarkeit und erleichtert die Einhaltung von Compliance-Vorgaben.

Wie wichtig sind Mitarbeiterschulungen bei der Einführung von Zero Trust?

Sehr wichtig. Schulungen erhöhen das Bewusstsein für Sicherheitsrisiken und helfen dabei, neue Prozesse und Technologien sicher und effektiv zu nutzen. Informierte Mitarbeiter tragen maßgeblich zum Erfolg von Zero Trust in Ihrem Unternehmen bei.

Welche Rolle spielt das Monitoring bei Zero Trust?

Monitoring ist ein zentraler Bestandteil von Zero Trust. Es ermöglicht die Erkennung ungewöhnlicher Aktivitäten in Echtzeit und unterstützt so eine schnelle Reaktion auf Sicherheitsvorfälle, um Schäden zu minimieren.