Effektive Umsetzung der TOMs nach BAIT: Zugriffskontrollen IT, Protokollierung & Monitoring, Change-Management und Berechtigungsmanagement für maximale IT-Sicherheit

Geschätzte Lesezeit: 20 Minuten

Key Takeaways

- TOMs nach BAIT sichern die Schutzziele Vertraulichkeit, Integrität, Verfügbarkeit und Authentizität in der IT.

- Die vier Säulen der Umsetzung sind: Zugriffskontrollen, Protokollierung & Monitoring, Change-Management und Berechtigungsmanagement.

- Ein integriertes Zusammenspiel dieser Maßnahmen bildet den Kern einer soliden IT-Sicherheitsstrategie, speziell im Finanzsektor.

- Praktische Tipps und strukturierte Prozesse helfen, aufsichtsrechtliche Anforderungen einfach und wirksam umzusetzen.

- Regelmäßige Schulungen und kontinuierliche Verbesserung sind entscheidend für nachhaltigen Erfolg.

Table of contents

- 1. Einführung in TOMs nach BAIT: Begriff & Relevanz

- 2. Zugriffskontrollen IT im Rahmen der TOMs nach BAIT

- 3. Protokollierung & Monitoring als zentrale TOM-Elemente

- 4. Change-Management unter Berücksichtigung der TOMs nach BAIT

- 5. Berechtigungsmanagement (Identity & Access Management)

- 6. Zusammenspiel der einzelnen Maßnahmen zur vollständigen Umsetzung der TOMs nach BAIT

- 7. Praktische Handlungsempfehlungen und Tipps zur Implementierung der TOMs nach BAIT im Unternehmen

- 8. Fazit: Warum die konsequente Anwendung der TOMs nach BAIT entscheidend für IT-Sicherheit und Compliance ist

- FAQ

TOMs nach BAIT sind technische und organisatorische Maßnahmen, die essenziell sind, um die Sicherheitsziele in der IT zu gewährleisten. Vor allem im Finanzsektor, wo strenge regulatorische Anforderungen gelten, bilden sie die Basis für eine tragfähige IT-Sicherheitsstrategie.

Wie setzt man nun diese Anforderungen praktisch und effizient um? In diesem Beitrag lernst du alles Wichtige zu den zentralen Bausteinen:

- Zugriffskontrollen IT

- Protokollierung & Monitoring

- Change-Management

- Berechtigungsmanagement

Ein gut funktionierendes Zusammenspiel dieser Komponenten sorgt für maximale Sicherheit bei gleichzeitiger Einhaltung der Vorgaben der BaFin.

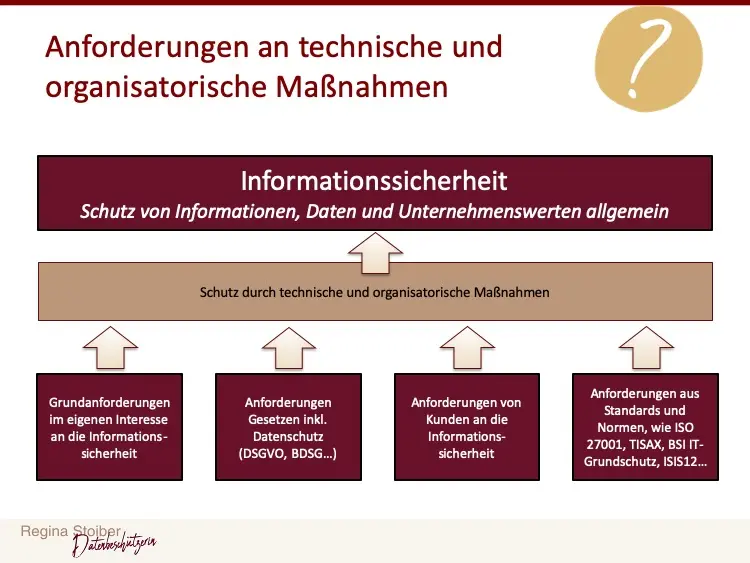

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: BAIT – MyraSecurity Knowledge Hub

1. Einführung in TOMs nach BAIT: Begriff & Relevanz

Was genau sind TOMs?

Technische und organisatorische Maßnahmen (TOMs) sind strukturierte Vorkehrungen, die deine IT-Systeme und Daten schützen. Sie umfassen sowohl technische Lösungen wie Firewalls als auch organisatorische Prozesse und Schulungen. Man kann sie sich als Sicherheitsnetz vorstellen, das Risiken abfängt, bevor sie Schaden anrichten.

Was bedeutet BAIT?

Die BAIT (Bankaufsichtliche Anforderungen an die IT) ist ein aufsichtsrechtlicher Rahmen der BaFin für IT-Sicherheit in Finanzinstituten. Im Fokus stehen die vier Schutzziele:

- Vertraulichkeit: Nur autorisierte Personen haben Zugriff auf Daten.

- Verfügbarkeit: Systeme und Daten stehen bei Bedarf zur Verfügung.

- Authentizität: Daten sind echt und unverändert.

- Integrität: Daten bleiben unverfälscht.

Warum sind TOMs nach BAIT wichtig für Unternehmen?

Durch die Umsetzung der TOMs erreichst du:

- Rechtskonforme Sicherheit durch Erfüllung der BaFin-Vorgaben und Vermeidung von Sanktionen.

- Risikoreduzierung durch konkrete Sicherheitsmaßnahmen wie Verschlüsselung und Netzwerksegmentierung.

- Nachweisbarkeit durch Dokumentation, die bei Prüfungen relevant ist.

Gerade im Finanzsektor sind diese Maßnahmen unabdingbar.

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: BAIT – MyraSecurity Knowledge Hub

Quelle: MaRisk & IT-Anforderungen – IT Beratung Jochim

2. Zugriffskontrollen IT im Rahmen der TOMs nach BAIT

Warum sind Zugriffskontrollen so wichtig?

Zugriffskontrollen bestimmen, wer wirklich auf welche Daten und Systeme zugreifen darf. Sie schützen die Vertraulichkeit und Integrität, indem sie unbefugten Zugriff verhindern, sowohl von außen als auch von innen.

Zentrale Prinzipien für wirksame Zugriffskontrollen

Need-to-know & Least Privilege

Rechte erhalten nur diejenigen, die sie tatsächlich brauchen. RBAC (rollenbasiertes Zugriffsmodell) erleichtert die Verwaltung.

Starke Authentifizierung

- Einzelne personalisierte Konten statt Sammelkonten

- Passwortrichtlinien mit mindestens 12 Zeichen und regelmäßigen Änderungen

- Mehrfaktor-Authentifizierung (MFA) für sensible Zugänge

Netzwerktrennung und geschützte Verwaltungszugänge

- Segmentierung von Netzwerken nach Schutzbedarf

- Dedizierte Adminzugänge und Schutz von Management-Schnittstellen

Praktische Umsetzung von Zugriffskontrollen

- Dokumentiere ein klar strukturiertes Rollen- und Berechtigungskonzept.

- Standardisiere Prozesse zur Beantragung, Genehmigung, Umsetzung und regelmäßigen Überprüfung von Zugriffsrechten.

- Nutze technische Hilfsmittel wie Active Directory, IAM-Systeme und Firewalls.

Mit diesen Maßnahmen erfüllst du die Anforderungen der BAIT und schaffst eine erste Schutzlinie gegen unautorisierte Zugriffe.

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: BAIT – MyraSecurity Knowledge Hub

Quelle: Multi-Faktor-Authentifizierung – IT Beratung Jochim

Quelle: Netzwerksicherheit für KMU – IT Beratung Jochim

Quelle: Firewall-Lösungen – IT Beratung Jochim

3. Protokollierung & Monitoring als zentrale TOM-Elemente

Warum sind Protokollierung und Monitoring unverzichtbar?

Protokollierung schafft Transparenz über Aktivitäten im System, Monitoring ermöglicht schnelle Erkennung und Reaktion bei Auffälligkeiten. Ohne sie bleibt vieles verborgen – wie ein Haus mit Schlössern, das nie kontrolliert wird.

Was gehört zu einem effektiven Log-Konzept?

- Was wird protokolliert? Login-Versuche, Berechtigungsänderungen, administrative Aktionen, Systemstarts und Sicherheitswarnungen.

- Aufbewahrungsdauer: Mindestens 90 Tage, bei kritischen Daten bis zu 12 Monaten.

- Schutz der Logs: Manipulationssicherheit ist Pflicht.

- Zugriffsregelung: Beschränkung auf definierte Rollen wie Sicherheitsteam und Revisoren.

Zentrale Sammlung und Auswertung von Logs

Ein SIEM-System als zentrale Plattform sammelt, schützt und analysiert Logs systemübergreifend. So werden Auffälligkeiten schneller entdeckt und nachvollzogen.

Effektives Monitoring kritischer Parameter

- Verfügbarkeit aller Systeme

- Performance-Überwachung

- Erkennung verdächtiger Aktivitäten (z. B. ungewöhnliche Login-Muster, Zugriffe außerhalb normaler Zeiten)

Vorfallmanagement nach BAIT

Definierter Prozess von Erfassung über Bewertung, Kommunikation bis Ursachenanalyse sorgt für effektives Incident Handling.

Praxisbeispiel: SIEM-Einsatz

SIEM-Systeme korrelieren Ereignisse, erkennen komplexe Angriffe und unterstützen Sicherheitsteams mit automatischen Alarmen und Eskalationsstufen.

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: BAIT – MyraSecurity Knowledge Hub

Quelle: Cyberangriffe und BAIT – Finance IT Blog

Quelle: Observability – IT Beratung Jochim

Quelle: Managed Security Services – IT Beratung Jochim

4. Change-Management unter Berücksichtigung der TOMs nach BAIT

Warum ist Change-Management so wichtig?

Jede Änderung birgt Risiken – sie kann Sicherheitslücken schließen oder neue schaffen. Change-Management stellt sicher, dass Änderungen sicher, dokumentiert und kontrolliert ablaufen, um Risiken zu minimieren.

Der strukturierte Change-Prozess nach BAIT

- Dokumentation mit Begründung und betroffenen Systemen

- Risikoanalyse vor Umsetzung

- Freigaben abgestuft nach Risiko

- Planung & Test in abgeschotteter Umgebung

- Umsetzung nach Plan und Dokumentation

- Review und Erfolgskontrolle

Besondere BAIT-Anforderungen an Change-Management

- Angemessene Risikoabschätzung

- Tests vor Produktivsetzung

- Rollback- und Wiederherstellungspläne

- Vier-Augen-Prinzip zur Funktionentrennung

Change-Management in der Praxis

- Change Advisory Board (CAB): interdisziplinäre Entscheidungsgruppe bei risikoreichen Änderungen

- Klassifizierung von Changes: Standard, Normal, Emergency

- Verknüpfung mit anderen Prozessen: Asset-Management, Incident-Management, Berechtigungsmanagement

Ein gut etabliertes Change-Management bewahrt vor ungeplanten Ausfällen durch Änderungen.

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: BAIT – MyraSecurity Knowledge Hub

Quelle: Leseprobe zum Buch – FCH Gruppe

Quelle: Patch Management – IT Beratung Jochim

5. Berechtigungsmanagement (Identity & Access Management)

Was macht effektives Berechtigungsmanagement aus?

Es stellt sicher, dass die richtigen Personen genau die Rechte haben, die sie brauchen – nicht mehr, nicht weniger. Dadurch wird Rechte-Wildwuchs vermieden und das Risiko durch ehemalige Mitarbeiter minimiert.

Elemente eines wirksamen Berechtigungskonzepts

Definition von Rollen und Gruppen

Standardisierte Rollen mit typischen Aufgabenprofilen erleichtern die Rechtevergabe und dienen als Grundlage für technische Gruppen.

Regeln für administrative Konten

- Nur für Admin-Zwecke nutzen

- Alltägliche Arbeit mit Nutzerkonten

- Aufteilung kritischer Rechte

Notfallzugänge

- Geregelte Nutzung und Protokollierung

- Definierte Zugriffsberechtigungen

Management des Benutzerlebenszyklus (Joiner-Mover-Leaver)

- Joiner: Rechte nur mit Genehmigung automatisch zuweisen

- Mover: Rechte anpassen, nicht einfach addieren

- Leaver: Konten deaktivieren und löschen mit Nachweis

Regelmäßige Rezertifizierung von Zugriffsrechten

Fachvorgesetzte prüfen halbjährlich oder häufiger die Rechte ihrer Mitarbeiter und entfernen nicht mehr benötigte Zugriffsrechte – dokumentiert und systematisch.

Besondere Kontrollen für privilegierte Zugänge

Zusätzliche Genehmigungen, verstärkte Protokollierung und häufigere Reviews sind Pflicht. PAM-Systeme können temporäre Rechte vergeben und Zugriffe protokollieren.

Ein stringentes Berechtigungsmanagement ist aufwändig, aber unverzichtbar für sicheren Zugriffsschutz.

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: IT-Sicherheitsmaßnahmen – Sichere-IT.org

Quelle: IAM für KMU – IT Beratung Jochim

Quelle: PAM-Lösungen – IT Beratung Jochim

6. Zusammenspiel der einzelnen Maßnahmen zur vollständigen Umsetzung der TOMs nach BAIT

Warum das Zusammenspiel entscheidend ist

Die vier Säulen greifen ineinander und ergänzen sich. Nur gemeinsam erreichen sie ein vollständiges Sicherheitsniveau nach BAIT.

Wie die Einzelkomponenten zusammenwirken

Zugriffskontrolle und Berechtigungsmanagement regeln wer was darf

Das Berechtigungsmanagement definiert Rollen und Rechte, die Zugriffskontrollen technisch umsetzen und erzwingen.

Change-Management definiert den Umgang mit Änderungen

Änderungen an Systemen und Berechtigungen erfolgen kontrolliert, getestet und dokumentiert.

Protokollierung & Monitoring schaffen Transparenz

Nutzung, Änderungen und Aktivitäten werden verfolgt und ungewöhnliche Vorgänge können erkannt werden.

Praktische Beispiele für das Zusammenspiel

Beispiel 1: Änderung von Zugriffsrechten

- Rechteantrag im Berechtigungsmanagement

- Genehmigung im Change-Management

- Technische Umsetzung und Zugriffskontrolle

- Protokollierung der Vergabe und Nutzung

Beispiel 2: Erkennung verdächtiger Aktivitäten

- Monitoring erkennt ungewöhnliche Zugriffe

- Protokolleidentifikation der Nutzer

- Abgleich mit Berechtigungen und geplanten Änderungen

Beispiel 3: Audit-Nachweise

- Dokumentation der Berechtigungen

- Nachweis technischer Umsetzung über Zugriffskontrollen

- Genehmigungsprozess im Change-Management

- Auswertung der Protokolle

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: Cyberangriffe und BAIT – Finance IT Blog

Quelle: Umsetzungstipps BAIT – ITSM Group

7. Praktische Handlungsempfehlungen und Tipps zur Implementierung der TOMs nach BAIT im Unternehmen

Durchführung einer Ist- und Gap-Analyse

- Systematische Bestandsaufnahme anhand relevanter BAIT-Kapitel.

- Lückenanalyse mit Dokumentation in einer Matrix.

- Priorisierung: Fokus auf Risiko, Quick Wins und regulatorische Kritikalität.

Aufbau oder Stärkung eines ISMS

- Verantwortlichkeiten klären: CISO, ISB, Prozess-Owner

- Richtlinienrahmen schaffen: Informationssicherheit, Zugriffssteuerung, Protokollierung, Change- und Berechtigungsmanagement

- Regelmäßige Aktualisierung und praktische Anwendbarkeit gewährleisten

Schaffung einer technischen Basis

- Zentrales Identity & Access Management mit Verzeichnisdienst und Rollenmodell

- SIEM-Systeme oder Log-Management für Protokollierung und Monitoring

- Ticket- und ITSM-Systeme für Change- und Incident-Management

Tipp: Bestehende Tools integrieren statt separate Lösungen beschaffen.

Dokumentation und Training

- Klare Prozessbeschreibungen und Vorlagen

- Regelmäßige Schulungen für alle Mitarbeiter

- Benutzerfreundliche Dokumentation und Ansprechpartner

Kontinuierliche Verbesserung

- Regelmäßige interne Kontrollen und Selbstaudits

- Lernen aus Sicherheitsvorfällen und Anpassung der Prozesse

- Berücksichtigung neuer regulatorischer und technologischer Entwicklungen

Quelle: BAIT – MyraSecurity Knowledge Hub

Quelle: Leseprobe zum Buch – FCH Gruppe

Quelle: Umsetzungstipps BAIT – ITSM Group

Quelle: IT-Sicherheitskonformität für KMU – IT Beratung Jochim

8. Fazit: Warum die konsequente Anwendung der TOMs nach BAIT entscheidend für IT-Sicherheit und Compliance ist

Mehr als nur eine aufsichtsrechtliche Pflicht

Die TOMs nach BAIT sind gesetzliche Vorgaben für Finanzinstitute, aber auch ein effektiver Rahmen für praktischen Schutz vor Risiken.

Messbare Vorteile durch systematische Umsetzung

- Reduktion von Cyber-Risiken durch Zugriffskontrollen und Monitoring

- Minderung von Betriebsrisiken durch strukturiertes Change-Management

- Schutz sensibler Daten durch Berechtigungsmanagement

- Nachweisbarkeit bei Audits und Prüfungen

Die Kraft des integrierten Ansatzes

Nur das Zusammenspiel aller Maßnahmen erzeugt ein belastbares Sicherheitsnetz, das einzelnen Schwachstellen entgegenwirkt.

Der Weg zur nachhaltigen Sicherheit

IT-Sicherheit ist ein fortlaufender Prozess. Die TOMs nach BAIT geben eine strukturierte Orientierung, die flexibel an individuelle Bedürfnisse angepasst werden kann.

Die Investition lohnt sich in einer zunehmend digitalisierten Finanzwelt mit wachsenden Cyberrisiken enorm.

Quelle: BAIT – MyraSecurity Knowledge Hub

Quelle: Technische und organisatorische Maßnahmen (TOMs) – Regina Stoiber

Quelle: Cyberangriffe und BAIT – Finance IT Blog

FAQ

Was sind technische und organisatorische Maßnahmen (TOMs)?

TOMs sind Schutzmaßnahmen, die IT-Systeme und Daten vor unbefugtem Zugriff, Verlust oder Manipulation schützen. Sie umfassen technische Einrichtungen sowie organisatorische Prozesse.

Warum sind die BAIT wichtig für die IT-Sicherheit im Finanzsektor?

Die BAIT konkretisieren die Anforderungen der BaFin an IT-Sicherheit und stellen sicher, dass Institute ein angemessenes Sicherheitsniveau erreichen – zum Schutz sensibler Daten und zur Einhaltung gesetzlicher Pflichten.

Welche vier Säulen bilden die Basis der TOMs nach BAIT?

Zugriffskontrollen, Protokollierung & Monitoring, Change-Management und Berechtigungsmanagement.

Wie soll man unbefugten Zugriff auf IT-Systeme verhindern?

Durch rollenbasierte Zugriffsrechte, starke Authentifizierung (z. B. Mehrfaktor-Authentifizierung), Netzwerksegmentierung und regelmäßige Überprüfung der Berechtigungen.

Wie hilft Change-Management bei der IT-Sicherheit?

Change-Management sorgt dafür, dass Änderungen kontrolliert, risikoarm und nachvollziehbar durchgeführt werden. Es minimiert Risiken durch ungeplante oder fehlerhafte Änderungen.

Was versteht man unter Berechtigungsmanagement?

Es ist der Prozess der Vergabe, Anpassung und Entziehung von Zugriffsrechten, um sicherzustellen, dass jeder Nutzer genau die notwendigen Rechte erhält und keine überflüssigen oder veralteten Rechte bestehen.