Supply Chain Security KMU: Wie kleine und mittlere Unternehmen ihre Software-Lieferkette schützen

Geschätzte Lesezeit: 18 Minuten

Key Takeaways

- Supply Chain Security ist für KMU kein Luxus, sondern eine betriebliche Notwendigkeit — Angriffe auf Lieferketten nehmen zu. Mehr dazu

- Ein kleines, kostenbewusstes Tool-Set (Dependabot, Syft, OWASP Dependency-Check) deckt bereits 80–90% der Grundanforderungen ab. Praxisbeispiel

- SBOMs (z. B. CycloneDX, SPDX) und Artefakt-Signaturen (z. B. Sigstore) beschleunigen Incident-Response und reduzieren Risiken deutlich. Sigstore • CycloneDX

- Verträge und Auditrechte sind Ihr stärkstes Hebelwerkzeug gegenüber Lieferanten; fordern Sie Incident-Notifications (<24h) und konkrete Patch-SLAs.

Table of contents

- Warum Supply Chain Security für KMU relevant ist

- Bedrohungsübersicht: Typische Angriffsvektoren

- Third-Party Risk Basics

- Praxisleitfaden: Maßnahmen

- SBOM für KMU: Nutzen & Umsetzung

- Abhängigkeiten managen

- Tools & Empfehlungen

- Lieferanten- & Vertragsmanagement

- Notfallvorbereitung & Incident Response

- Roadmap: Von 0 auf 100 in 12 Monaten

- Häufige Fragen

Warum Supply Chain Security für KMU relevant ist

KMU unterscheiden sich oft deutlich von Großunternehmen: keine großen Security-Teams, knappe Budgets und hohe Abhängigkeit von Drittanbietern. Diese Kombination macht Supply Chain Security besonders wichtig. Die Situation und Zahlen dazu finden Sie bei Digitalberatung NRW.

Ein erfolgreicher Lieferkettenangriff kann Betriebsausfall, Reputationsschaden und Haftungsrisiken nach sich ziehen. Schon ein einzelner Vorfall verursacht schnell fünfstellige Kosten pro Tag. Hintergrund & Beispiele

Regulatorische Entwicklungen erhöhen den Druck

Die NIS2-Richtlinie wird in Deutschland umgesetzt und erweitert Meldepflichten — mehr dazu bei Digitalberatung NRW. Der Cyber Resilience Act (CRA) fordert Security-by-Design für Produkte mit digitalen Elementen; lesen Sie die Einordnung bei ND-Concepts. Das EU-geförderte Projekt SECURE bietet KMU Unterstützung.

Kunden verlangen zunehmend formale Lieferantenbewertungen (z. B. C5) — wer hier nicht mithalten kann, verliert Aufträge. Mehr

Bedrohungsübersicht: Typische Angriffsvektoren in der Software-Lieferkette

Vier häufige Vektoren — mit Sofortmaßnahmen:

Kompromittierte Third-Party-Bibliotheken

Dependency Poisoning und Typosquatting sind verbreitet: bösartige Pakete in npm/PyPI oder täuschend ähnliche Paketnamen. Sofortmaßnahme: Whitelist für Paketquellen und Tools wie Dependabot aktivieren. Dependabot

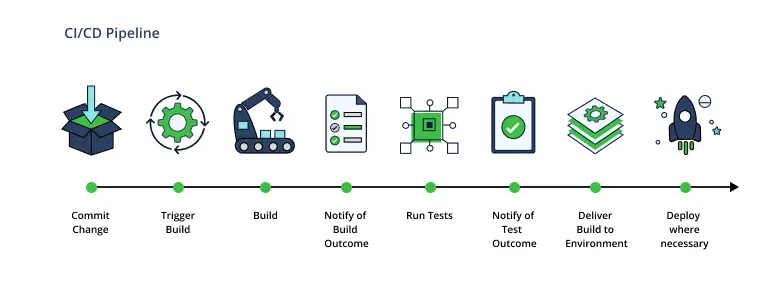

Manipulierte Build- und CI/CD-Pipelines

Gestohlene Tokens oder ungeschützte Secrets erlauben Einschleusung von Code. Sofortmaßnahme: MFA für CI/CD, Secret-Scanning und Least-Privilege. Lesenswerte Hinweise: Digitalberatung NRW • ND-Concepts • MFA-Guide

Bösartige Updates und signierte Malware

Kommt ein Signaturschlüssel in fremde Hände, können Updates zu Malware werden. Sofortmaßnahme: Artefakt-Signaturen prüfen; Tools wie Sigstore nutzen.

Lieferantenkompromittierung

Ein kompromittierter Lieferant kann eine Kaskade auslösen. Sofortmaßnahme: Vertragliche Meldepflichten, MFA bei Lieferanten und Überprüfung ihrer Sub-Lieferanten. Quelle

Third-Party Risk Basics: Transparenz über externe Abhängigkeiten

Die Basics beruhen auf drei Säulen: SBOM zur Transparenz, digitale Signaturen als Vertrauensanker und klare vertragliche Verantwortlichkeiten. Mehr dazu

Kriterien zur Risiko-Einstufung

- Kritikalität – welche Daten/Prozesse betroffen sind

- Zugriffsrechte – Vollzugriff vs. Leserechte

- Historie & Zertifizierungen – ISO 27001 reduziert Risiko

- Abhängigkeit – wie leicht ist ein Ersatz?

Risikobewertungsmethode: Einfaches Scoring-Template

Ein kompaktes Scoring (Beispiel im Text) hilft, Audits sinnvoll zu priorisieren. Bei Gesamtrisiko > 3 ist ein Audit erforderlich.

Praxisleitfaden: So schützen Sie Ihre Software-Lieferkette

Maßnahmen gliedern sich in organisatorisch, technisch, prozessual und automatisiert — hier die wichtigsten Punkte.

Organisatorische Maßnahmen

- Rollen benennen: Supplier-Security-Owner, CI/CD-Owner, Incident-Lead

- Security-Policy: SBOM-Pflicht, Signatur-Policy, Auditrechte

- Schulungen: 60-Minuten-Workshop zu Phishing, Typosquatting und SBOM-Nutzung. Training

Technische Maßnahmen

Artefakt-Signaturen: Nutzen Sie Sigstore für Container-Images und Artefakte.

Reproduzierbare Builds: Lock-Files (package-lock.json, Pipfile.lock), containerisierte Builds und Build-Hashes.

CI/CD-Zugangs-Kontrolle: MFA, Service-Accounts mit Least-Privilege und Secret-Scanning (z. B. GitHub Secret Scanning).

Monitoring: Integritätsprüfungen, Checksums und Alerts bei ungewöhnlichen Änderungen. Weiterführende Hinweise: Digitalberatung NRW • ND-Concepts

Prozessmaßnahmen

Lieferantenbewertung mindestens jährlich, verbindliche Vertragsklauseln (Meldepflichten, Patch-Windows, Auditrechte) sowie klare Versionierungs- und Eskalationsregeln. Beispiele und Vorlagen weiter unten.

Automatisierung & Monitoring

- Automatisierte Integrity-Checks bei Releases

- Präzise Alert-Regeln, um False Positives zu reduzieren

- Logs in immutable Storage und klare Aufbewahrungsfristen. SIEM & Log-Management

SBOM für KMU: Was ist ein SBOM, Nutzen und Umsetzung

Ein SBOM (Software Bill of Materials) ist eine maschinenlesbare Liste aller Komponenten, Bibliotheken und Lizenzen in Ihrer Software. Für KMU bedeutet das: schnelle Impact-Analysen und bessere Compliance. Mehr

Formate und Standards

SPDX (ISO-anerkannt) für Compliance-Reports — SPDX. CycloneDX eignet sich hervorragend für CI/CD-Integration — CycloneDX.

Schritt-für-Schritt-Implementierung

- Ist-Analyse: Liste aller Anwendungen und Artefakte

- Tool-Auswahl: Syft (Anchore) für SBOM-Generierung — Syft. CycloneDX-CLI für weitere Formate — CycloneDX.

- CI/CD-Integration: SBOM bei jedem Build generieren und als Release-Artefakt hochladen. Signieren mit Sigstore.

- Pflege & Versionierung: Bei jedem Release ein neues SBOM, Diff-Analyse durchführen.

- Incident-Fall: SBOM nach betroffener Komponente durchsuchen — Impact-Analyse in Minuten statt Tagen.

Abhängigkeiten managen: Praktische Schritte für KMU

Transparenz ist der erste Schritt. Nutzen Sie etablierte Tools, um Libraries zu inventarisieren und zu überwachen.

Empfohlene Tools zur Inventarisierung

- Dependabot — automatische Pull Requests bei neuen Versionen

- Renovate — flexible Update-Regeln, self-hosting möglich

- OWASP Dependency-Check — Vulnerability-Scanning

- Snyk — SCA + Monitoring (kostenfreie Stufe verfügbar)

Richtlinien & Best Practices

- Version-Pinning: Lock-Files nutzen

- Akzeptierte Quellen: Whitelist und keine unbekannten Mirrors

- Vor Aufnahme prüfen: Maintainer, Aktivität, bekannte Schwachstellen

Update-Strategie nach CVSS

- Critical (9,0–10,0): Patch innerhalb 24 Stunden

- High (7,0–8,9): Patch innerhalb einer Woche

- Medium / Low: Priorisiert nach Wartungsfenstern

Tools und Open-Source-Empfehlungen: Kostenbewusst für KMU

Viele brauchbare Tools sind Open Source oder kostenfrei. Der empfohlene Minimal-Stack:

- Dependabot

- Syft für SBOM

- OWASP Dependency-Check

Kommerzielle Optionen (bei Bedarf): Snyk, Sonatype Nexus, WhiteSource / Mend (Infos bei ND-Concepts).

Lieferanten- und Vertragsmanagement

Verträge sind Ihr stärkstes Werkzeug: Incident-Notification (<24h), Security-SLAs, Auditrechte und Kaskadierung an Subunternehmer.

Minimalanforderungen an Verträge

- Incident-Notification: schriftliche Meldung binnen 24 Stunden. Vorlage & Hinweise

- Security-SLA: Fristen für Critical/High-Patches

- Auditrechte: Jahres-Audit oder Einsicht in Pen-Tests

- Kaskadierung: Dieselben Anforderungen an Sub-Subcontractors

Notfallvorbereitung und Incident Response für Lieferkettenvorfälle

Ein klar definiertes Playbook reduziert Chaos. Kurz: Erkennung → Isolierung → Kommunikation → Wiederherstellung.

Playbook (Kurzform)

- Erkennung: Logs, SBOM-Änderungen, ungewöhnliche CI-Jobs

- Isolierung: Systeme trennen, Tokens rotieren, Releases zurückziehen

- Kommunikation: Stakeholder, Kunden, Regulatoren (NIS2: Meldungspflichten)

- Wiederherstellung: Rollback auf sauberen Release, neue Builds aus reproduzierbaren Quellen

Ein aktuelles SBOM beschleunigt die Impact-Analyse massiv. Praxis

Priorisierung und Roadmap für KMU: Von 0 auf 100 in 12 Monaten

Quick Wins: 0–30 Tage

- Asset-Inventar erstellen

- Dependabot/Renovate aktivieren

- Vertraglicher Schnellcheck (Incident-Klausel)

Mittelfristig: 1–3 Monate

- SBOM-Generierung in CI integrieren (Syft: Syft)

- Erste SCA (OWASP Dependency-Check oder Snyk)

- Team-Schulung (60 Minuten)

Langfristig: 3–12 Monate

- Reproduzierbare Builds

- Artefakt-Signaturen mit Sigstore

- Regelmäßige Drittaudits

Metriken und KPIs

Messen Sie MTTR für Patches, Anteil Releases mit SBOM, Anzahl bewerteter Drittanbieter und offene kritische Vulnerabilities. Zielwerte: MTTR <7 Tage für kritische Patches, >90% Releases mit SBOM.

Kosten- & Ressourcen-Überlegungen

Der Basisstack ist nahezu kostenfrei. Förderungen wie SECURE können bis zu 30.000 € unterstützen.

Checklisten und Templates

Nutzen Sie die folgenden Checklisten als Startpunkt:

SBOM-Implementierung (Kurz)

- Syft oder CycloneDX-CLI installiert (Syft, CycloneDX)

- CI-Job: SBOM bei jedem Release generiert

- SBOM als Release-Artefakt versioniert und signiert

Fallbeispiele (Kurz)

Maschinenbau-KMU stoppte Typosquatting dank Dependabot; IT-Dienstleister reduzierte Incident-Response von Tagen auf Minuten dank SBOM. Details: Digitalberatung NRW

Weiterführende Ressourcen

- Digitalberatung NRW – Cybersicherheit für KMU

- ND-Concepts – Lieferkettensicherheit 2026

- Syft (Anchore) • CycloneDX • SPDX

- GitHub Dependabot • Renovate

- OWASP Dependency-Check • Snyk

Ihre nächsten Schritte: Quick-Checklist

- Dependabot aktivieren (GitHub-Repos)

- Ersten SBOM mit Syft generieren und in CI integrieren (Syft)

- Vertrags-Check: Incident-Notification <24h vorhanden?

- Mini-Roadmap: Asset-Inventory, Dependabot, Vertrag prüfen

Häufige Fragen

Braucht mein KMU wirklich ein SBOM?

Ja. Ein SBOM hilft bei Compliance (NIS2, CRA) und verkürzt die Incident-Response deutlich. Tools wie Syft machen die Erstellung low-effort.

Welche Tools reichen für den Anfang?

Dependabot und Syft sind ein exzellenter, kostenfreier Start. Zusammen decken sie ca. 80% der typischen Anforderungen ab. Mehr

Wie viel Aufwand kostet das Abhängigkeiten managen?

Initial 1–2 Tage für Setup, danach 1–2 Stunden/Woche für Reviews und Reaktion auf Alerts. Vieles läuft automatisiert.

Wie verhandle ich Security-Klauseln mit Lieferanten?

Fordern Sie konkrete SLAs (Patch-Zeiten), Auditrechte, SBOM-Bereitstellung und Incident-Notification binnen 24 Stunden. Nutzen Sie die oben genannten Vorlagen als Grundlage.

Was passiert, wenn ich nichts tue?

Sie riskieren Compliance-Verstöße (NIS2, CRA), hohe finanzielle Schäden, Reputationsverlust und Auftragsverluste.