Remote Work Sicherheit KMU – Basismaßnahmen für sicheren Home-Office-Betrieb

Geschätzte Lesezeit: 25 Minuten

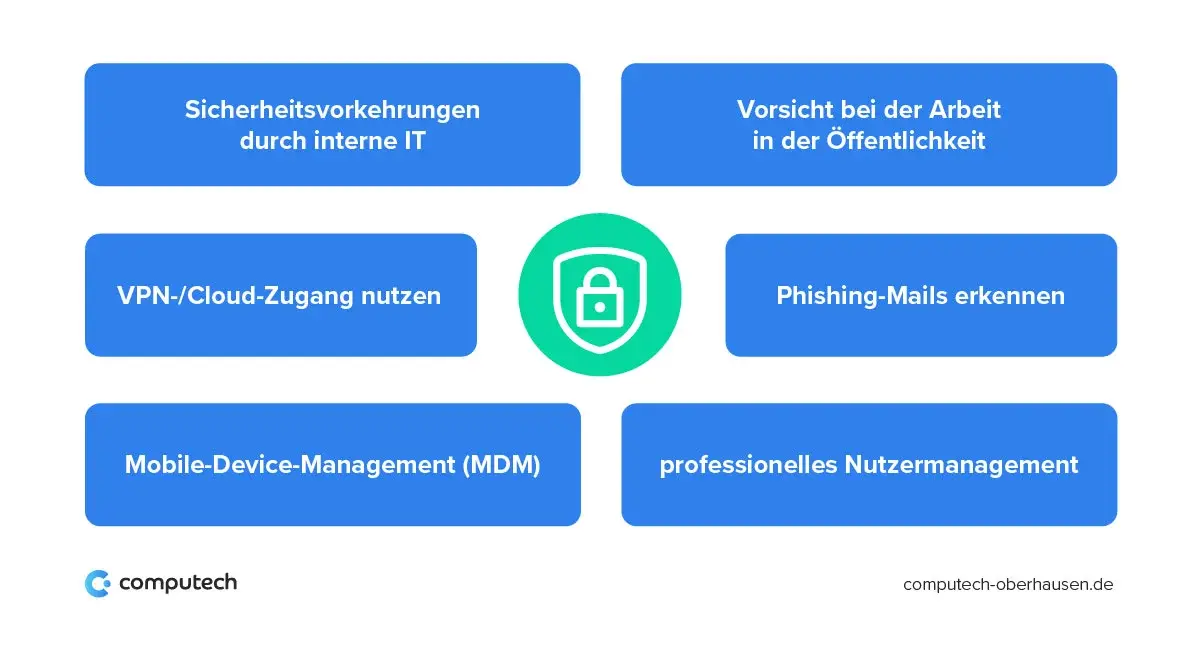

Key Takeaways

- Remote Work Sicherheit bedeutet Schutz von Vertraulichkeit, Integrität und Verfügbarkeit bei dezentraler Arbeit.

- MFA, Patchmanagement, Backups und Least-Privilege sind die Basismaßnahmen, die den größten Effekt bringen.

- Technische Maßnahmen müssen durch klare Richtlinien und regelmäßige Schulungen ergänzt werden.

- Für viele KMU ist ein pragmatischer Start: VPN + MFA + Monitoring; langfristig ist Zero Trust das Ziel.

- Praktische Checklisten, Vorlagen und ein 30/60/90-Tage-Plan helfen bei der Umsetzung.

Inhaltsverzeichnis

- Warum Remote Work Sicherheit für KMU wichtig ist

- Erste Schritte – Grundlagen-Checkliste

- Richtlinien Remote Arbeit — Pflichtinhalte & Muster

- Home Office IT-Sicherheit — sichere Arbeitsumgebung & Mitarbeiterverhalten

- Sicheres WLAN für Mitarbeiter — Schritt-für-Schritt-Anleitung

- Endpoint Hardening mobil — Minimal-Settings & MDM

- Netzwerktechnik & Fernzugriff — VPN vs Zero Trust

- Backup, Verschlüsselung & Datenklassifizierung

- Monitoring, Protokollierung & Incident Response

- Schulung & Awareness — der menschliche Faktor

- Umsetzung, Priorisierung & Budgetplanung

- Praktische Checklisten & Vorlagen

- 30/60/90-Tage-Umsetzungsplan

- KPIs & Erfolgsmessung

- Fazit & nächste Schritte

- Quellen und weiterführende Links

Warum ist Remote Work Sicherheit für dein Unternehmen so wichtig?

Remote Work Sicherheit KMU ist zentral, weil dezentrale Arbeit neue Angriffsvektoren öffnet. Wenn deine Mitarbeiter von zu Hause arbeiten, nutzen sie oft private Internetverbindungen. Viele greifen über unsichere WLANs in Cafés oder öffentlichen Räumen auf sensible Firmendaten zu.

Das schafft Risiken. Cyberkriminelle nutzen Phishing-Angriffe, Malware, Ransomware und andere Methoden, um in deine Systeme einzudringen. Die Folgen können verheerend sein: Datenverlust, tagelange Betriebsunterbrechungen, Reputationsschäden und hohe finanzielle Verluste. Weitere Infos: IT-Sicherheit Homeoffice für KMU – Computech

Kleine und mittlere Unternehmen sind besonders gefährdet. Ihr habt oft begrenzte Budgets und wenig IT-Fachpersonal. Trotzdem könnt ihr mit gezielten Basismaßnahmen eure Home Office IT-Sicherheit deutlich verbessern. Siehe: Best Practices für Remote-Arbeitsplätze – MC Netzwerke und IT-Sicherheit für KMU – Tipps.

Dieser Artikel zeigt dir konkrete, sofort umsetzbare Schritte. Du erhältst Checklisten, Vorlagen und praktische Anleitungen, die du direkt in deinem Unternehmen einsetzen kannst. Quelle: LastPass – How to implement tight cybersecurity at your SMB.

Erste Schritte — Grundlagen-Checkliste für Remote Work Sicherheit KMU

Bevor ihr komplexe Sicherheitssysteme einführt, solltet ihr diese fundamentalen Maßnahmen umsetzen. Sie bilden das Fundament eurer Home Office IT-Sicherheit.

Inventarisierung aller Remote-Endpunkte

Erstelle zunächst eine vollständige Liste aller Geräte, die auf Firmendaten zugreifen. Das klingt simpel, aber viele Unternehmen wissen gar nicht genau, welche Laptops, Smartphones und Tablets im Einsatz sind.

Nutze eine einfache Excel- oder CSV-Tabelle mit folgenden Spalten: Gerätetyp, Nutzer, Betriebssystem, Seriennummer, MDM-Status (falls vorhanden) und Datum des letzten Sicherheitsupdates. Diese Inventarisierung sollte der IT-Leiter oder Teamleiter durchführen. Zeitaufwand: 1 bis 3 Tage, je nach Unternehmensgröße.

Backups nach der 3-2-1-Regel

Die 3-2-1-Regel ist einfach zu merken und hocheffektiv: 3 Kopien eurer Daten, auf 2 verschiedenen Speichermedien, 1 Kopie extern (zum Beispiel in der Cloud oder an einem anderen physischen Standort).

Legt fest, wie oft Backups erstellt werden. Für kritische Geschäftsdaten sollten tägliche oder sogar Echtzeit-Backups Standard sein. Verschlüsselt eure Backups immer – sonst sind sie genauso angreifbar wie die Originaldaten.

Testet eure Backups regelmäßig. Ein monatlicher Restore-Test zeigt, ob ihr im Ernstfall wirklich wiederherstellen könnt. Viele Unternehmen merken erst im Notfall, dass ihre Backups unvollständig oder beschädigt sind. Weitere Hinweise: MC Netzwerke und Backup-Lösungen KMU 2024 – Leitfaden.

Patchmanagement – Updates systematisch einspielen

Patchmanagement bedeutet, dass Betriebssysteme und alle Anwendungen regelmäßig aktualisiert werden. Sicherheitslücken werden fast täglich entdeckt. Hersteller veröffentlichen Patches, um diese zu schließen.

Definiert klare Intervalle: Kritische Sicherheitspatches sollten innerhalb von 48 Stunden eingespielt werden. Reguläre Updates mindestens wöchentlich. Nutzt Tools wie Windows Server Update Services (WSUS), Endpoint-Management-Lösungen oder aktiviert automatische Updates auf allen Geräten.

Warum ist das so wichtig? Die meisten erfolgreichen Angriffe nutzen bekannte Schwachstellen in veralteter Software. Mit aktuellen Patches schließt ihr diese Lücken. Mehr dazu: SecNovum – Empfehlungen für KMU und Patch Management KMU – Strategien.

Least-Privilege-Prinzip – nur nötige Zugriffsrechte vergeben

Jeder Mitarbeiter sollte nur auf die Ressourcen zugreifen können, die er für seine Arbeit wirklich braucht. Das Least-Privilege-Prinzip reduziert das Risiko massiv.

Definiert Rollen und Gruppen in eurem Active Directory oder Identitätsverwaltungssystem. Erstellt Zugriffskontrollen (ACLs) für Ordner, Dateien und Anwendungen. Verbietet die Nutzung von Shared Accounts – jeder Mitarbeiter braucht sein eigenes Konto.

Multi-Faktor-Authentifizierung (MFA) verpflichtend einführen

MFA ist eine der wirkungsvollsten Sicherheitsmaßnahmen überhaupt. Selbst wenn ein Angreifer das Passwort kennt, kommt er ohne den zweiten Faktor nicht rein. Weitere Infos: MFA für KMU – Guide.

App-basierte Lösungen wie Google Authenticator oder Microsoft Authenticator nutzen TOTP. Noch sicherer sind Hardware-Token nach FIDO2-Standard. SMS als zweiter Faktor solltet ihr nur als Notfalloption nutzen.

Die Implementierung ist einfacher als gedacht. Die meisten Identity Provider (Microsoft 365, Google Workspace, SAML-basierte Systeme) bieten MFA-Integration. Macht MFA für alle externen Zugriffe zur Pflicht – VPN, E-Mail, Cloud-Anwendungen. Siehe auch: SecNovum und IHK Rhein-Neckar – Sicheres mobiles Arbeiten.

Diese fünf Basismaßnahmen bilden das Fundament eurer Remote Work Sicherheit KMU. Sie sind nicht optional – sie sind unverzichtbar. Eine druckbare One-Page-Checkliste mit allen Punkten findet ihr am Ende dieses Artikels zum Download.

Richtlinien Remote Arbeit — Pflichtinhalte & Muster

Eine klare, schriftliche Richtlinie ist die Grundlage für sichere Remote-Arbeit. Ohne Richtlinien wissen Mitarbeiter nicht, was von ihnen erwartet wird. Sicherheit wird zum Glücksspiel statt zum Prozess.

Eure Richtlinien Remote Arbeit sollten verständlich, praxisnah und verbindlich sein. Sie müssen alle wichtigen Aspekte abdecken, ohne zu technisch oder zu lang zu werden.

Passwortregeln – die Basis der Zugangskontrolle

Legt klare Anforderungen fest: Passwörter müssen mindestens 12 bis 16 Zeichen lang sein. Sie sollten Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen enthalten. Verbietet die Wiederverwendung alter Passwörter.

Noch besser: Empfehlt oder verpflichtet die Nutzung von Passwortmanagern. Tools wie Bitwarden, 1Password oder KeePass generieren und speichern sichere Passwörter. Mitarbeiter müssen sich nur noch ein Master-Passwort merken.

Passwort-Rotation war lange Standard. Moderne Empfehlungen sagen: Nur bei konkretem Verdacht auf Kompromittierung wechseln. Wichtiger ist ein starkes, einzigartiges Passwort plus MFA.

Geräteanforderungen und BYOD-Policy

Definiert, welche Endgeräte für Remote-Arbeit zugelassen sind. Die beste Lösung: firmeneigene Geräte. Sie lassen sich zentral verwalten, aktualisieren und im Ernstfall per Fernzugriff löschen. Weitere Hinweise: Digitalzentrum Chemnitz – IT-Sicherheit im Homeoffice.

Falls ihr Bring Your Own Device (BYOD) erlauben müsst, braucht ihr klare Anforderungen: Verschlüsselung des Speicherplatzes ist Pflicht. Das Betriebssystem muss mindestens eine bestimmte Version haben (z. B. Windows 10/11, macOS 12+, iOS 15+, Android 12+). Antivirensoftware muss installiert und aktuell sein.

Legt fest, wie private und berufliche Daten getrennt werden. Mobile Device Management (MDM) hilft dabei – es erstellt Container für Firmendaten, die separat vom privaten Bereich verwaltet werden. Mehr: MDM Best Practices für KMU.

Datenschutz und sicherer Datentransport

Sensible Firmendaten dürfen nicht über private Messenger wie WhatsApp oder Telegram versendet werden. Legt fest, welche Tools erlaubt sind – zum Beispiel verschlüsselte E-Mail, Microsoft Teams mit Datenschutz-Einstellungen oder spezialisierte Collaboration-Plattformen.

Verbietet die Speicherung sensibler Daten auf privaten Cloud-Diensten wie Dropbox oder Google Drive, sofern diese nicht vom Unternehmen verwaltet werden. Nutzt stattdessen eure eigenen Cloud-Lösungen oder verschlüsselte Unternehmensserver.

Meldepflicht bei Sicherheitszwischenfällen

Jeder Mitarbeiter muss wissen, was bei verdächtigen Aktivitäten zu tun ist. Definiert klare Eskalationswege: Verdächtige E-Mails, verlorene Geräte, ungewöhnliche Login-Versuche – all das muss sofort gemeldet werden.

Gebt eine klare Kontaktstelle an: Name, E-Mail-Adresse und Telefonnummer des IT-Sicherheitsbeauftragten oder IT-Leiters. Macht klar, dass schnelle Meldung kein Zeichen von Versagen ist, sondern verantwortungsvoll.

VPN-Nutzungspflicht für Remote-Zugriffe

Der Zugriff auf Firmenressourcen muss immer über ein Virtual Private Network (VPN) erfolgen. Das VPN verschlüsselt die Datenübertragung zwischen Mitarbeitergerät und Firmennetzwerk.

Legt fest: Öffentliche WLANs dürfen nur mit aktivem VPN genutzt werden. Ohne VPN-Verbindung ist der Zugriff auf interne Systeme verboten. Siehe: MC Netzwerke.

Muster-Richtlinie Remote Arbeit (anpassbar)

Richtlinie für sicheres mobiles Arbeiten

1. Geräte

Nur von [Firmenname] ausgegebene Geräte dürfen für die Arbeit mit sensiblen Firmendaten genutzt werden. Private Geräte sind nur nach vorheriger Genehmigung durch die IT-Abteilung und unter Einhaltung der BYOD-Anforderungen erlaubt (Verschlüsselung, Mindestversionsnummer des Betriebssystems, installierte Antivirensoftware).

2. Passwörter

Passwörter müssen mindestens 12 Zeichen lang sein und Groß-/Kleinbuchstaben, Zahlen sowie Sonderzeichen enthalten. Nutzen Sie einen Passwortmanager. Geben Sie Passwörter niemals an Dritte weiter.

3. Netzwerk und VPN

Die Nutzung des Unternehmens-VPN ist für alle externen Zugriffe verpflichtend. Öffentliche WLANs dürfen ausschließlich mit aktiver VPN-Verbindung genutzt werden.

4. Datenspeicherung und -transport

Sensible Firmendaten dürfen nicht auf lokalen Festplatten oder privaten Cloud-Diensten gespeichert werden. Nutzen Sie ausschließlich die firmeneigenen Server oder genehmigten Cloud-Lösungen. Versenden Sie sensible Daten nicht über private Messenger oder unverschlüsselte E-Mails.

5. Phishing und verdächtige Aktivitäten

Öffnen Sie keine Anhänge oder Links aus unbekannten oder verdächtigen E-Mails. Prüfen Sie Absenderadressen genau. Melden Sie verdächtige E-Mails sofort an: [E-Mail IT-Sicherheit].

6. Gerätesicherheit

Sperren Sie Ihr Gerät bei jeder Abwesenheit (Windows+L / Cmd+Q auf Mac). Halten Sie Bildschirme so, dass Unbefugte keine Einblicke erhalten. Lassen Sie Geräte nicht unbeaufsichtigt.

7. Software-Updates

Installieren Sie Betriebssystem- und Software-Updates umgehend. Ignorieren Sie Update-Benachrichtigungen nicht. Bei Problemen wenden Sie sich an die IT-Abteilung.

8. Meldepflicht bei Zwischenfällen

Bei Verdacht auf Sicherheitsbruch, Geräteverlust oder ungewöhnlichen Aktivitäten kontaktieren Sie sofort: [Name IT-Sicherheitsbeauftragter], [Telefonnummer], [E-Mail].

9. Schulungen

Die Teilnahme an Sicherheitsschulungen ist verpflichtend. Diese finden jährlich statt und werden durch regelmäßige Phishing-Tests ergänzt.

10. Sanktionen

Verstöße gegen diese Richtlinie können arbeitsrechtliche Konsequenzen nach sich ziehen.

Datum: [TT.MM.JJJJ]

Verantwortlich: [Name, Position]

Kommunikation und Durchsetzung: Integriert die Richtlinie in euren Onboarding-Prozess und fordert jährliche Bestätigungen. Stichprobenartige Checks und klare Konsequenzen bei Nichteinhaltung sind nötig. Weitere Infos: Digitalzentrum Chemnitz.

Home Office IT-Sicherheit — sichere Arbeitsumgebung & Mitarbeiterverhalten

Eine sichere Remote-Arbeitsumgebung entsteht durch eine Kombination aus technischen Maßnahmen und bewusstem Mitarbeiterverhalten. Beide Aspekte sind gleich wichtig.

Physische Sicherheit im Home Office

Auch zu Hause gelten Sicherheitsregeln. Der Bildschirm sollte so positioniert sein, dass niemand von außen – durch Fenster oder über die Schulter – mitlesen kann. Geräte müssen bei jeder Abwesenheit gesperrt werden. Auf Windows drückt ihr Windows+L, auf macOS Cmd+Q oder stellt eine automatische Bildschirmsperre nach 5 Minuten Inaktivität ein.

Dokumente und Datenträger sollten sicher aufbewahrt werden. Ein abschließbarer Schrank für ausgedruckte Unterlagen und USB-Sticks verhindert, dass sie in falsche Hände geraten. Siehe: BSI – Empfehlungen Remote.

Getrennte Arbeitskonten auf dem Gerät

Nutzt auf Arbeitsgeräten separate Benutzerkonten für private und berufliche Aktivitäten. Noch besser: Verzichtet komplett auf private Nutzung firmeneigener Geräte. Auf Windows richtet ihr ein Standard-Benutzerkonto für die tägliche Arbeit ein und ein separates Administrator-Konto für Systemänderungen.

Vollverschlüsselung der Festplatte

Festplattenverschlüsselung schützt eure Daten, falls ein Gerät verloren geht oder gestohlen wird.

Windows: BitLocker aktivieren.

macOS: FileVault aktivieren.

Linux: LUKS-Verschlüsselung.

E-Mail-Hygiene und Umgang mit Links und Anhängen

Phishing-E-Mails sind die häufigste Einfallstür für Angreifer. Schult eure Mitarbeiter, verdächtige Nachrichten zu erkennen.

- Hover-Check: Fahrt mit der Maus über Links, ohne zu klicken.

- Absenderprüfung: Achtet auf kleine Unterschiede in der Absenderadresse.

- Bei Zahlungsaufforderungen: Rückruf mit bekannter Nummer, nicht die Nummer aus der E-Mail verwenden.

- Anhänge: Nicht öffnen, wenn Unklarheit besteht.

Firmengeräte vs. private Geräte (BYOD)

Die Entscheidung zwischen firmeneigenen Geräten und BYOD hat erhebliche Sicherheitsauswirkungen. Empfehlung: firmeneigene Geräte bevorzugen. Falls BYOD notwendig, nur mit Verschlüsselung, starken Passwörtern, Antivirus und regelmäßigen Updates. Mehr: Digitalzentrum Chemnitz und MDM Best Practices.

Sicheres WLAN für Mitarbeiter — Schritt-für-Schritt-Anleitung

Das heimische WLAN ist oft die schwächste Stelle in der Remote-Work-Sicherheitskette. Mit der folgenden Anleitung könnt ihr euer WLAN in wenigen Schritten absichern.

Schritt 1: Router-Zugang

Öffnet einen Webbrowser und gebt die IP-Adresse eures Routers ein (z. B. 192.168.1.1 oder 192.168.178.1). Meldet euch mit dem Admin-Passwort an.

Schritt 2: Verschlüsselung auf WPA3 oder WPA2 setzen

Wählt WPA3 aus, falls verfügbar. Falls nicht, nutzt WPA2-Personal. Vermeidet WEP oder offene Netze.

Schritt 3: Starke WLAN-Passphrase erstellen

Ändert das voreingestellte WLAN-Passwort. Es sollte mindestens 20 Zeichen lang sein. Nutzt einen Passwortmanager.

Schritt 4: Router-Firmware aktualisieren

Prüft auf Firmware-Updates und aktiviert automatische Updates, falls möglich.

Schritt 5: Admin-Passwort des Routers ändern

Setzt ein starkes, uniques Admin-Passwort und speichert es sicher.

Schritt 6: Gastnetzwerk einrichten

Richtet ein isoliertes Gastnetzwerk ein, damit Besucher kein Zugriff auf eure Geräte bekommen.

Schritt 7: Router-Firewall aktivieren und Ports schließen

Aktiviert die integrierte Firewall und deaktiviert den Fernzugriff auf die Router-Verwaltung, falls nicht benötigt.

Schritt 8: Wenn das Heimnetz unsicher bleibt – VPN ist Pflicht

In Fällen, in denen ihr keinen sicheren Routerzugang habt (z. B. öffentliches WLAN), ist die zwingende Nutzung des Unternehmens-VPN die Rettung. Mehr dazu: Computech.

Endpoint Hardening mobil — Minimal-Settings & MDM

Endpoint Hardening bedeutet, dass ihr mobile Endgeräte so konfiguriert, dass sie möglichst wenig Angriffsfläche bieten.

Minimal-Settings für Windows-Laptops

- Windows Update aktivieren und automatische Updates einstellen.

- BitLocker-Verschlüsselung aktivieren und Wiederherstellungsschlüssel sicher speichern.

- Windows Defender Firewall aktiv lassen.

- Antivirensoftware nutzen (Windows Defender oder kommerzielle Lösungen).

- Standard-Benutzerkonto für Alltagsarbeit, separates Admin-Konto für Änderungen.

- Remote Desktop deaktivieren, wenn nicht benötigt.

- Apps nur aus vertrauenswürdigen Quellen installieren.

Minimal-Settings für macOS-Geräte

- Automatische Software-Updates aktivieren.

- FileVault aktivieren und Wiederherstellungsschlüssel sichern.

- Firewall aktivieren.

- XProtect nutzen; optional zusätzliche Antiviren-Software.

- Gast-Benutzer deaktivieren.

- Apps nur aus App Store oder verifizierten Entwicklern zulassen.

Minimal-Settings für Smartphones (iOS und Android)

iOS: Automatische OS-Updates, Face ID/Touch ID + starker Passcode, App-Berechtigungen einschränken.

Android: Automatische Systemupdates, Bildschirmsperre, App-Berechtigungen prüfen, Installation aus unbekannten Quellen deaktivieren, Google Play Protect aktiviert lassen.

Mobile Device Management (MDM) für KMU

MDM-Systeme erlauben zentrale Verwaltung: Remote-Wipe, Containerization, Compliance-Reporting, App-Management, Jailbreak/Root-Detection. Anbieter: Microsoft Intune, Jamf, VMware Workspace ONE. Mehr: BSI und it-beratung.jochim.biz – MDM.

Endpoint Detection and Response (EDR) für KMU

EDR überwacht Verhalten von Programmen in Echtzeit und bietet zentrale Verwaltung, automatisierte Reaktion und forensische Protokollierung. Beispiele: Microsoft Defender for Endpoint, CrowdStrike, SentinelOne. Weitere Infos: Endpoint Security für KMU.

Netzwerktechnik & Fernzugriff — VPN vs Zero Trust

Der sichere Fernzugriff ist das Rückgrat der Remote Work Sicherheit. Zwei Ansätze: VPN und Zero Trust.

VPN – bewährte Basis für KMU

Ein VPN baut einen verschlüsselten Tunnel zum Firmennetzwerk auf. Empfehlung: TLS-VPN (SSL-VPN) kombiniert mit MFA, Logging und Zugangskontrollen. Siehe: IHK Rhein-Neckar.

Zero Trust – das langfristige Ziel

Zero Trust bedeutet: Vertraue niemandem automatisch. Prinzipien: Verifiziere alles, Least Privilege Access, Mikrosegmentierung, Continuous Authentication. Für KMU: Startet pragmatisch mit VPN + MFA, Logging und Zugangskontrollen; plant Zero Trust mittelfristig.

Backup, Verschlüsselung & Datenklassifizierung

Backups sind eure Lebensversicherung. Verschlüsselung schützt eure Daten. Datenklassifizierung hilft bei Priorisierung.

Backup-Policy: 3-2-1-Regel

3 Kopien, 2 Medientypen, 1 extern. Frequenz: kritische Daten täglich oder in Echtzeit, weniger kritische Daten wöchentlich. Verschlüsselung der Backups ist Pflicht. Anbieter-Übersicht: Backup-Lösungen KMU 2024.

Test-Procedure: Restore-Tests

Monatliche Restore-Tests und jährliche Disaster-Recovery-Übungen sind notwendig. Anleitung: Disaster Recovery für KMU.

Verschlüsselung at-rest und in-transit

At-rest: BitLocker, FileVault, LUKS; Cloud: Client-Side Encryption falls möglich. In-transit: VPN, TLS/HTTPS, verschlüsselte E-Mail (S/MIME, PGP).

Einfache Datenklassifizierung

Vier Stufen: Öffentlich, Intern, Vertraulich, Streng vertraulich. Schützt Daten jeweils entsprechend: Zugriffsbeschränkungen, Verschlüsselung, Audit-Logs.

Monitoring, Protokollierung & Incident Response

Selbst mit besten Präventionsmaßnahmen kann es zu Vorfällen kommen. Entscheidend ist schnelle Erkennung und strukturierte Reaktion.

Basis-Monitoring: Welche Logs sammeln?

Wichtige Logs: Auth-Logs, VPN-Logs, Endpoint-Alerts, Firewall-Logs. Logs zentral speichern, mindestens 90 Tage aufbewahren.

Einfache SIEM-Optionen für KMU

Cloud-Lösungen wie Splunk Cloud, Microsoft Sentinel oder Sumo Logic bieten Einstiegspakete. Siehe: SIEM für KMU.

Alerts: Automatische Alarme konfigurieren

Beispiele: mehrere fehlgeschlagene Logins, Login aus ungewöhnlichem Standort, erhöhte Dateiübertragungen, Änderungen an kritischen Systemdateien. Alerts per E-Mail oder SMS an Verantwortliche.

Incident-Response-Checkliste

- Vorfallmeldung: Innerhalb von 30 Minuten an IT-Sicherheitsbeauftragten.

- Erstmaßnahmen: Gerät isolieren, MFA temporär erzwingen, Passwörter zurücksetzen.

- Dokumentation: Screenshots, Zeitstempel, Logs sichern.

- Forensische Analyse: Umfang und betroffene Systeme bestimmen.

- Wiederherstellung: Saubere Backups oder Reimaging.

- Nachbearbeitung: Lessons Learned und Anpassung der Richtlinien.

Externe Unterstützung: CERT-Bund, MSPs oder spezialisierte Forensik-Dienstleister. DSGVO-Meldung innerhalb von 72 Stunden bei Datenschutzverletzungen. Quellen: BSI, Managed SOC, MDR für KMU, MC Netzwerke.

Schulung & Awareness — der menschliche Faktor

Technologie allein schützt nicht. Eure Mitarbeiter sind die erste Verteidigungslinie. Investiert in Schulungen und schafft eine Sicherheitskultur.

Pflichtschulungen für alle Remote-Mitarbeiter

Themen: Phishing-Erkennung, Passworthygiene, sichere Nutzung von Collaboration-Tools, Social Engineering. Für Phishing-Simulationen und Trainings: Phishing-Simulation KMU – Leitfaden.

Trainingsformat

Mischung aus Live-Sessions, Pflicht-E-Learning und jährlicher Auffrischung. Micro-Learning (kurze Tipps) und quartalsweise Phishing-Simulationen reduzieren die Klickrate langfristig.

KPI-Vorschläge zur Erfolgsmessung

- MFA-Abdeckung: Ziel 100 % für externe Zugriffe.

- Anteil Geräte mit Compliance: Ziel >95 %.

- Phishing-Click-Rate: Ziel <5 % nach 6 Monaten Training.

- RTO: Ziel <24 Stunden für kritische Systeme.

Umsetzung, Priorisierung & Budgetplanung

Nicht alles muss sofort umgesetzt werden. Nutzt eine Prioritätenmatrix (Sofort, kurz-, mittel- und langfristig).

Beispiel – Sofortmaßnahmen (Woche 1–4): MFA aktivieren, Updates erzwingen, Backups prüfen und testen, Richtlinie verfassen. Kurzfristig (Monat 2–3): VPN mit MFA, WLAN-Sicherung, Schulungen, Passwortmanager. Mittelfristig (Monat 4–6): MDM-Rollout, EDR-Grundschutz, Netzwerk-Segmentierung. Langfristig: Zero-Trust-Planung, erweiterte EDR, Cyber-Versicherung.

Grobe Kostenschätzung für KMU (20–50 Mitarbeiter) im ersten Jahr: 5.000–15.000 € abhängig von Umfang und externen Dienstleistungen. Für Details: Managed Security Services – Guide.

Praktische Checklisten & Vorlagen (Download-Assets)

10-Punkte-Sicherheits-Checklist für Remote Work:

- MFA auf allen externen Zugriffspunkten aktiviert

- Regelmäßige Backups konfiguriert; letzter Restore-Test durchgeführt

- Alle Geräte mit aktueller Software-Version

- Starke Passwortrichtlinie etabliert; Passwortmanager empfohlen

- VPN für Remote-Zugang mit MFA konfiguriert

- Heimische WLANs mit WPA3/WPA2 gesichert

- Festplattenverschlüsselung auf allen Arbeitsgeräten aktiviert

- Richtlinie „Remote Arbeit“ schriftlich fixiert und kommuniziert

- Sicherheitsschulungen durchgeführt

- Incident-Response-Plan etabliert; Meldewege bekannt

Weitere Assets: Muster-Richtlinie (DOCX), Schritt-für-Schritt WLAN-Grafik (PNG/PDF), 30/60/90-Excel-Template, Incident-Response-Checkliste (PDF).

30/60/90-Tage-Umsetzungsplan für Remote Work Sicherheit KMU

Praxisnaher Plan für die ersten drei Monate:

Phase 1 (Tage 1–30): Risiko-Assessment, Stakeholder informieren, Budget bestätigen, Richtlinie verfassen, MFA aktivieren, Backup-Test, erste Schulung, WLAN-Anleitung verteilen.

Phase 2 (Tage 31–60): VPN-Setup, Passwortmanager einführen, MDM-Pilot, Schulungen abschließen, Monitoring konfigurieren, Incident-Response-Test.

Phase 3 (Tage 61–90): EDR evaluieren und einführen, Netzwerk-Segmentierung planen, MDM-Rollout, Phishing-Simulation, Logs prüfen, Roadmap für langfristige Maßnahmen erstellen.

KPIs & Erfolgsmessung für Remote Work Sicherheit KMU

Konkrete KPIs mit Messmethoden und Zielwerten:

- MFA-Abdeckung: Ziel 100 % für externe Zugriffe. Messung via Identity Provider.

- Geräte-Compliance: Ziel >95 % mit kritischen Patches innerhalb von 7 Tagen.

- Phishing-Click-Rate: Ziel <5 % nach 6 Monaten Training.

- RTO: <24 Stunden für kritische Systeme.

Fazit & nächste Schritte

Remote Work Sicherheit KMU beruht auf fünf Grundpfeilern: MFA, Updates/Patchmanagement, Backups (3-2-1), klare Richtlinien und Schulung/Awareness. Mit diesen Maßnahmen deckt ihr bereits ~80 % der typischen Angriffsvektoren ab. Weiterführende Strategien: EDR, Zero Trust, erweitertes Monitoring. Siehe: Erweiterte Cybersecurity-Lösungen KMU.

Konkrete nächste Schritte:

- Füllt die 10-Punkte-Checkliste aus.

- Startet den 30-Tage-Plan: MFA, Backups testen, Richtlinie verfassen.

- Holt externe Unterstützung bei Bedarf (MSP) für VPN, MDM, Monitoring. Siehe: Managed Security Services – Guide.

Quellen und weiterführende Links

- IT-Sicherheit Homeoffice für KMU – Computech

- Best Practices für Remote-Arbeitsplätze – MC Netzwerke

- LastPass – Cybersecurity für SMB

- SecNovum – Empfehlungen für KMU

- IHK Rhein-Neckar – Sicheres mobiles Arbeiten

- Digitalzentrum Chemnitz – IT-Sicherheit im Homeoffice

- BSI – Empfehlungen Remote

- IT-Sicherheit für KMU – Grundlagen & Tipps

- Patch Management KMU – Strategien

- Mobile Device Management – Best Practices

- Backup Lösungen KMU 2024 – Leitfaden

- SIEM für KMU – Sichere Lösung

- Phishing-Simulation KMU – Leitfaden

- Endpoint Security für KMU

- Managed Security Services KMU – Guide

Häufige Fragen (FAQ)

Kann ein KMU ohne IT-Abteilung Remote Work sicher betreiben?

Ja. Der Schlüssel liegt in klaren Richtlinien, externer Unterstützung (MSP) und Nutzung von Cloud-Lösungen mit eingebauten Sicherheitsfunktionen (Microsoft 365, Google Workspace). Ein MSP kann VPN, Monitoring und Patch-Management übernehmen.

Reichen kostenlose Tools (VPN, MFA) für die Grundsicherheit aus?

Für den Start können kostenlose Tools eine Basis bilden (z. B. Bitwarden, OpenVPN, Microsoft/Google Authenticator). Langfristig sind lizenzierte Lösungen mit Support und erweiterten Funktionen ratsam.

Wie schnell muss man auf einen Sicherheitsvorfall reagieren?

Je schneller, desto besser. Verdächtige Aktivitäten sollten innerhalb von Minuten erkannt werden; die Untersuchung sollte innerhalb von Stunden beginnen. Ein Incident-Response-Plan mit klaren Zeitvorgaben (Meldung innerhalb 30 Minuten, erste Maßnahmen innerhalb 1 Stunde) ist entscheidend.

Was ist der Unterschied zwischen VPN und Zero Trust?

VPN ist eine Technologie zur Verschlüsselung der Verbindung zwischen Gerät und Firmennetzwerk. Zero Trust ist eine Sicherheitsphilosophie, die jederzeit alles verifiziert und den Zugriff streng limitiert. Für KMU ist VPN + MFA oft der pragmatische Einstieg; Zero Trust ist ein langfristiges Ziel.

Wenn ihr Unterstützung bei der Umsetzung braucht: Nutzt die Checklisten, startet den 30-Tage-Plan und kontaktiert bei Bedarf einen vertrauenswürdigen MSP. Sicherheit ist ein kontinuierlicher Prozess — beginnt heute.